E’ possibile che la favola di Ali Babà e i quaranta Ladroni sia in realtà un rapporto relativo ad alcune minacce di Cyber Security risalente nientepopodimeno che all'antica Persia ?

Alì Babà e le 40 minacce informatiche

Il racconto fa parte della famosa raccolta “Le mille e una notte”, che – alla luce di quanto sopra – potremmo ridefinire come un INFOSEC BLOG ante litteram, con POST e PODCAST quotidiani, tenuto dalla famosa BLOGGER Scheherazade.

Esaminando alcuni dei POST aggiunti al BLOG di Scheherazade nel 18° secolo ci si imbatte nell'incidente noto come “Alì Babà e i quaranta Ladroni” e nella famosa frase magica «Apriti sesamo!».

La trama del racconto è costruita attorno all'idea di utilizzare la password «Apriti sesamo!» per controllare l'accesso ad un sito contenente asset “aziendali” molto preziosi, ma questo non è l’unico spunto relativo alla sicurezza delle informazioni suggerito nella fiaba. È solo il più ovvio.

Nota: quanto segue è una libera traduzione ed adattamento del contenuto dell'articolo "Ali Baba and the forty cyberthreats" pubblicato su Kaspersky Daily da Nikolay Pankov.

La storia e gli spunti relativi alla sicurezza delle informazioni

Alì Babà è un taglialegna molto povero. Un giorno, mentre sta tagliando della legna, sente delle voci. Si nasconde sopra un albero, dal quale ascolta il capo di una banda di 40 ladroni pronunciare la formula magica che permette l'apertura della roccia di una caverna: «Apriti sesamo!» e la formula magica per richiuderla: «Chiuditi, Sesamo!». Dopo che i ladroni (entrati precedentemente all'interno della caverna) ne escono e si allontanano, Alì Babà pronuncia a sua volta la formula e penetra nella caverna. Scopre i tesori ammassati al suo interno e preleva una parte dell'oro.

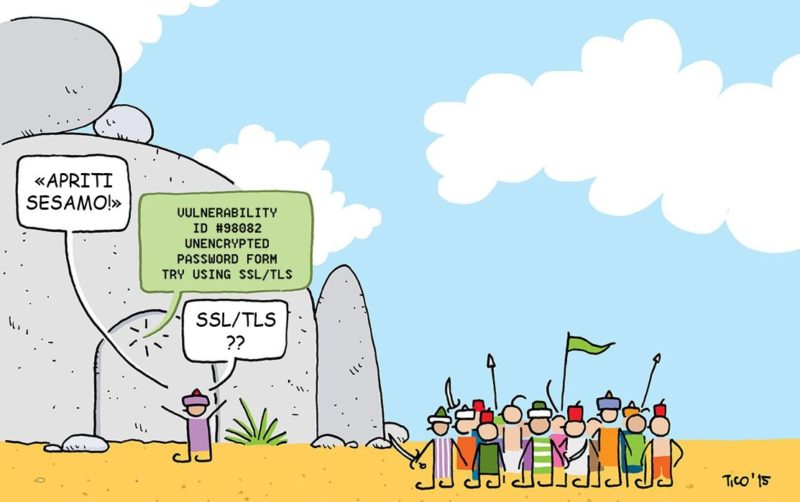

Spunto #1: Password banale e trasmessa attraverso un canale non sicuro

La password utilizzata dal capo dei ladroni per l’accesso alla grotta è troppo semplice e potrebbe essere facilmente indovinata. Per accedere non è nemmeno necessario un nome utente: basta la password! Non viene neanche utilizzato alcun sistema di autenticazione a due fattori (come ad esempio una chiave, un amuleto o la voce stessa del capo dei ladroni). Chiunque conosca la password è in grado di accedere alla caverna! Come se non bastasse, la password viene trasmessa su un canale aperto, quindi chiunque sia nei paraggi può entrarne in possesso semplicemente ascoltando mentre essa viene pronunciata ad alta voce dal capo dei ladroni (proprio come è successo per caso ad Alì Babà).

Alì Babà rientra nella sua povera casa e, dopo aver chiuso ben bene la porta alle sue spalle, rovescia davanti alla moglie l’oro che ha prelevato dalla caverna dei ladroni. La moglie non riesce a credere ai suoi occhi e vuole subito contare tutta questa ricchezza. Ma non vi riesce perché i pezzi d’oro sono troppi per contarli manualmente. Ci vorrebbe una bilancia che però Alì Babà non possiede, dal momento che non ha mai posseduto né grano né altri beni da pesare. La moglie decide pertanto di chiederla in prestito a sua cognata, moglie del fratello di Alì Babà, Kasim. La moglie di Kasim viene presa da una grande curiosità. Che cosa deve mai misurare sua cognata, la moglie di quel miserabile di Alì Babà, che non ha mai posseduto nemmeno un pugno di grano? Per soddisfare questa curiosità lei spalma di miele il fondo del piatto della bilancia prima di consegnarla alla cognata. Quando la bilancia viene restituita, una moneta d'oro rimasta attaccata sul fondo appiccicoso svela il segreto di Alì Babà.

Spunto #2: SPYWARE

La bilancia prestata dalla moglie di Kasim ad Alì Babà è uno strumento legittimo al cui interno è però stato inserito un modulo SPYWARE (il miele spalmato sul fondo) tramite il quale la moglie di Kasim riesce ad entrare in possesso del segreto di Alì Babà. Lo spunto relativo alla sicurezza delle informazioni è chiaro: occorre utilizzare solo strumenti che provengono da fonti attendibili e, prima di usarli, occorre verificare che non contengano vulnerabilità o codice dannoso.

Kasim, che è abbiente per aver sposato la figlia di un ricco mercante ma che non ha mai aiutato il fratello indigente, non è per nulla contento dell'improvvisa fortuna toccata ad Alì Babà e lo mette alle strette finché questi non gli rivela tutta la sua avventura. Kasim si reca allora alla caverna ed entra usando la password che Alì Babà gli ha rivelato. Turbato dalla vista di così tante ricchezze però non ricorda più la formula che gli permetterebbe di uscirne. I banditi lo sorprendono e gli tagliano la testa lasciando il cadavere nella grotta.

Spunto #3: Password dimenticate

Il messaggio contenuto nel racconto è chiaro: "Non bisogna rischiare di perdere la testa per una password!". Se Kasim avesse usato un Password Manager sarebbe stato in grado di recuperare rapidamente la password per uscire dalla grotta e si sarebbe certamente salvato.

Spunto #5: Bad Password policy

La password utilizzata accedere alla grotta rimane sempre la stessa: «Apriti sesamo!». Non viene cambiata nemmeno quando è ormai chiaro ai ladroni che è stata violata! Una buona password policy dovrebbe prevedere che la password sia immediatamente cambiata, quando si sospetta che sia stata violata. Può darsi che il capo dei ladroni non sia tecnicamente in grado di cambiare la password, che probabilmente è configurata in modo fisso (hard coded) nella grotta magica e forse solo chi l’ha costruita (un mago?) può modificarla. In ogni caso, questo è un chiaro esempio di “Bad Password Policy”.

La moglie di Kasim, non vedendo ritornare il marito, chiede aiuto ad Alì Babà il quale va alla grotta per vedere cosa è accaduto. Trova così il corpo decapitato di suo fratello, lo avvolge in un prezioso tappeto e lo riporta a casa sua. Qui viene accolto dalla bella e giovane schiava Morgiana, che aveva fama di essere molto astuta e coraggiosa. La vedova di Kasim e Morgiana escogitano un espediente per giustificare la morte di Kasim senza rivelare ai vicini e ai conoscenti il segreto della grotta. Morgiana si reca più volte dal farmacista, per acquistare delle medicine, lamentando che il suo povero padrone sta diventando sempre più malato, e alla fine riferisce che è morto di morte naturale. Ma non è possibile seppellire un cadavere con la testa mozzata senza destare sospetti… Così Morgiana si reca presso la bottega di un calzolaio, promettendogli una moneta d’oro se si fosse lasciato bendare e condurre in un luogo segreto dove avrebbe dovuto ricucire (sempre bendato) le membra del povero sventurato facendo in modo che non si vedessero le ferite. Il calzolaio svolge egregiamente il suo lavoro e così il funerale di Kasim viene celebrato senza che alcuno sospetti che Kasim sia in realtà morto di morte violenta. Quando i ladroni tornano nella loro grotta e si accorgono che il corpo dello sconosciuto è scomparso, capiscono che qualcun altro (oltre a lui) doveva essere al corrente del segreto. Così decidono di trovarlo ed ucciderlo. Uno dei ladroni, travestito da mercante, si reca in città ed inizia a fare domande. Trova il calzolaio, che si vanta di essere tanto bravo da essere riuscito a ricucire le membra di un morto anche completamente bendato. Il ladrone capisce di essere sulla pista giusta, ma il calzolaio non sa condurlo alla casa dove ha svolto il lavoro, in quanto era bendato quando vi è stato condotto da Morgiana. Così il ladrone benda a sua volta il calzolaio e gli fa ripercorrere i suoi passi a memoria, finché non giunge proprio davanti alla casa di Kasim.

Spunto #6: Attacco attraverso la SUPPLY CHAIN

I banditi riescono a risalire ad Alì Babà sfruttando una fuga di informazioni da parte di un Fornitore (il calzolaio che si vanta del suo lavoro) ed utilizzando la stessa catena di fornitura (il percorso bendato) per arrivare ad individuare il loro obiettivo, anche se questo non era noto neppure al Fornitore stesso. Questo dimostra che, anche quando si opera con Fornitori attraverso un canale sicuro e crittografato, le informazioni sensibili possono comunque trapelare agli intrusi. Forse Morgiana avrebbe dovuto stipulare un accordo di non divulgazione con il calzolaio.

Una volta trovata la casa, il ladrone traccia sulla porta un segno di riconoscimento per poterla ritrovare la sera successiva, quando tornerà assieme ai suoi compagni per uccidere Alì Babà e la sua famiglia. Morgiana però si accorge del segno che è stato impresso sulla porta di casa e a sua volta traccia lo stesso segno su tutte le altre porte del vicinato, allo scopo di confondere i banditi. Lo stratagemma riesce perfettamente e i banditi sono costretti a tornare nel loro covo senza aver potuto completare la loro missione, perché non sono stati in grado di individuare la casa giusta.

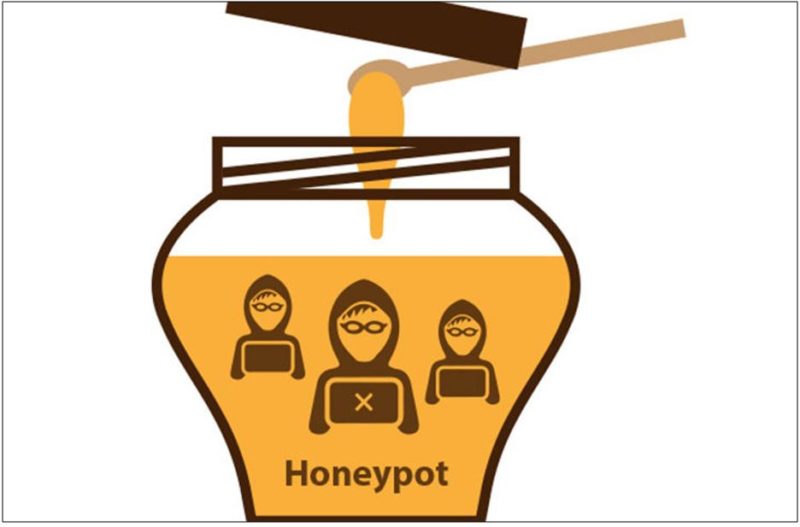

Spunto #7: Difesa mediante una HONEYPOT

L'astuta Morgiana trasforma l’intero quartiere in una sorta di HONEYPOT disseminando informazioni ingannevoli (i segni sulle porte delle case) che servono a sviare l'attacco dei ladroni, indirizzandoli verso una serie di falsi obiettivi introdotti ad arte. Lo stratagemma messo in atto da Morgiana mostra come anche l’arte dell’inganno può a volte essere utilizzata come strumento di difesa.

A questo punto il capo dei ladroni decide di farsi carico personalmente dell'attacco. Si fa passare per un mercante d'olio e chiede ospitalità ad Alì Babà. È accompagnato da un convoglio di muli carichi di 40 giare. Una di esse è piena in effetti di olio, ma ciascuna delle restanti 39 nasconde al suo interno un bandito armato e pronto ad uccidere Alì Babà nel sonno, non appena il capo darà il segnale. Quella sera stessa Morgiana scopre per caso il piano dei ladroni quando, avvicinandosi ad una delle giare per prendere dell’olio per le lanterne, sente provenire dall’interno della giara una voce che chiede se è arrivato il momento di agire. Senza scomporsi, Morgiana prima tranquillizza il ladrone nascosto, poi fa versare olio bollente in tutte le giare dove sono nascosti i ladroni, uccidendoli.

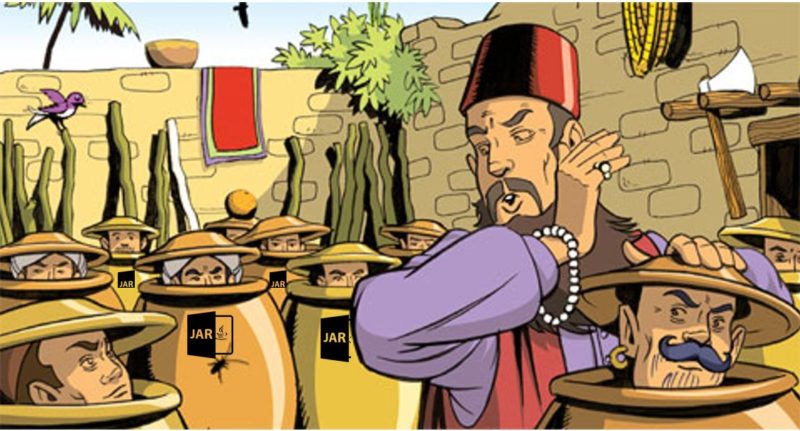

Spunto #8: Containerizzazione del MALWARE

Spesso il MALWARE può trovarsi nascosto all’interno di “contenitori software”. Come nel caso dei ladroni nascosti all’interno delle giare (significativo l’accostamento tra la “GIARA” e il file “JAR” – Java Archive), il contenitore serve ad evitare che il MALWARE venga scoperto e neutralizzato dai controlli all’ingresso. Può infatti accadere che gli scanner all'ingresso dell’infrastruttura non controllino anche ciò che si trova all'interno dei container. In questo modo la minaccia può riuscire ad insinuarsi attraverso il perimetro di sicurezza.

Alla fine prevale la giustizia. Il capo dei ladroni, una volta scoperto, viene ucciso. Morgiana viene liberata per premio dalla schiavitù e viene data in sposa al figlio primogenito di Alì Babà, il quale rimane l'unico in possesso della password per entrare nella grotta piena di tesori.

La morale della storia

- Quando si progetta un sistema di autenticazione, bisogna tenere presente la sicurezza. Usare una password “hard coded”, trasmessa su un canale non crittografato, senza autenticazione a più fattori può solo comportare problemi. La password policy deve prevedere l’impiego di password “robuste” (come ad esempio indicato qui) che vanno immediatamente cambiate, se vi è il sospetto che siano state violate. Un Password Manager può essere di aiuto per questo.

- Occorre scegliere accuratamente i propri fornitori. Bisogna anche controllare, se possibile, che i loro strumenti e servizi non contengano vulnerabilità e componenti dannosi. E’ inoltre importante stipulare con loro accordi di non divulgazione (NDA) per proteggere le informazioni sensibili.

- Bisogna utilizzare soluzioni di sicurezza in grado di scansionare anche il contenuto dei contenitori software, quando questi vengono caricati nel sistema, per impedire l’ingresso di codice dannoso nell’infrastruttura.

Buona Mille e una notte a tutti !

Cordialmente vostro,

Autostoppista Cyber Galattico.