Riflessioni a ruota libera di un Autostoppista Cyber Galattico

(*) libera traduzione di un articolo di Christopher Muffat su HelpNet-Security

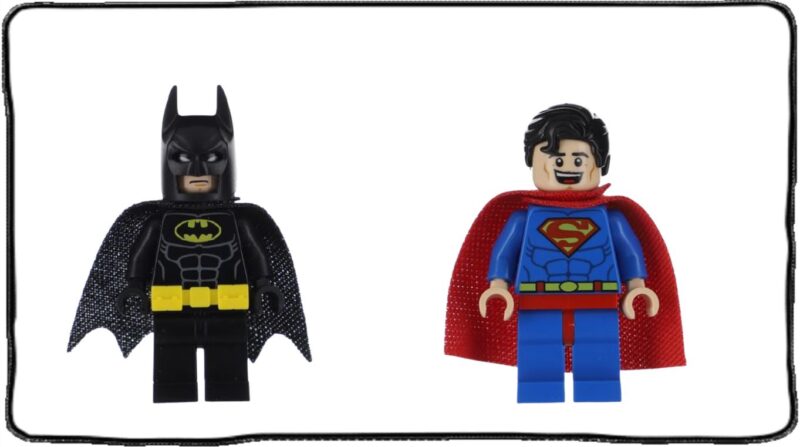

Molti CISO si vedono come Superman, che vola in alto col mantello che svolazza, pronto a intervenire per salvare la situazione in un attimo se si verifica una crisi. Ci sono stati interi summit e cerimonie di premiazione basati sull'idea dei CISO come supereroi. C'è persino uno strumento web che i CISO possono utilizzare per scoprire il proprio alter ego da "supereroe della sicurezza".

Ma i migliori CISO non sono supereroi, o almeno non supereroi fatti della stessa stoffa dell'Uomo d'Acciaio. La realtà è che se un Security Officer pensa che il suo lavoro sia quello di essere un eroe universalmente amato e oggetto di incondizionata gratitudine e ammirazione da parte di coloro che protegge, allora vuol dire che non sta svolgendo bene il suo compito.

Quando ci si vede attraverso quell'obiettivo, è fin troppo facile iniziare a prendere decisioni che soddisfano le persone a breve termine, ma non riuscire poi a prendere le decisioni più difficili necessarie per tenerle al sicuro nel lungo periodo.

Come ogni CISO sa, la sicurezza informatica è un lavoro duro che raramente riscuote granché in termini di ringraziamenti o riconoscimenti. In effetti, ai CISO di maggior successo viene spesso richiesto di agire in modo da renderli profondamente impopolari. Per fare bene il tuo lavoro, in altre parole, devi adattarti ad essere un antieroe - e questo significa imparare a pensare meno come Superman e più come Batman.

Perché i CISO dovrebbero imparare a pensare come Batman? Per cominciare, Batman sa che combattere il crimine non è un concorso di popolarità e non si aspetta ringraziamenti dalle persone che sta cercando di proteggere. Allo stesso modo, i CISO dovrebbero accettare che se sono popolari, probabilmente stanno facendo il loro lavoro nel modo sbagliato.

Le persone dovrebbero provare un po’ di angoscia quando l'ombra del CISO si allunga sulla loro scrivania, perché il CISO deve spingerle a prendere decisioni scomode, insistendo affinché facciano meglio e impedendo loro di accontentarsi. Il suo ruolo non è rendere felici le persone, ma tenerle al sicuro nonostante le lamentele e i borbottii che i suoi sforzi ispirano.

Batman sa anche che non si può combattere il crimine crogiolandosi al sole. Bisogna invece frequentare i bassifondi della città e combattere criminali e gangster sul loro stesso terreno. Allo stesso modo, i CISO dovrebbero vivere con un piede nell’inferno. È solo comprendendo il modo in cui i criminal hacker pensano e operano che possono sperare di mantenere la loro Organizzazione al sicuro. Questo significa sapere come aggirarsi negli angoli più oscuri del dark web e dedicare molto tempo a monitorare gli script, le strategie e gli altri sporchi trucchi utilizzati dai “Black-Hat” (gli Hacker cattivi). Superman sarà anche in grado di fare il suo lavoro volando sopra la metropoli, ma i CISO devono scendere nelle fogne per stanare i criminali informatici.

L'approccio chiaro e diretto di Superman nella lotta al crimine contrasta con il modo più cupo e sgradevole usato da Batman. Superman è idealista e fiducioso; Batman è un realista con una sana dose di paranoia. Allo stesso modo, i CISO devono vedere la maggior parte delle persone, dei processi e delle tecnologie come potenziali fonti di rischio. Invece di cercare il meglio nelle persone, devono presumere il peggio, in modo da poter essere preparati a contrastare le vulnerabilità e rispondere rapidamente alle violazioni della sicurezza quando si verificano.

Vale poi la pena di ricordare che Superman è nato con una forza incredibile, una visione a raggi X e altri superpoteri spettacolari che gli permettono di sconfiggere quasi tutti i nemici senza alcuna fatica. Al contrario Batman deve affrontare i cattivi solo con la sua astuzia e una Bat-caverna piena di gadget innovativi.

Così i CISO non possono presumere di essere automaticamente in grado di sconfiggere qualsiasi minaccia. Ci vuole duro lavoro e preparazione per sconfiggere il crimine informatico e i CISO devono rimanere aggiornati su tutte le ultime innovazioni in materia di sicurezza informatica per assicurarsi di avere sempre gli strumenti giusti a portata di mano.

Cosa significa tutto questo in pratica? Beh, significa che come CISO devi abituarti all'idea che le persone in genere non esultano quando arrivi tu. Potresti anche ricevere qualche occhiataccia, soprattutto se hai appena cassato un progetto che avrebbe introdotto una vulnerabilità critica o hai implementato nuove misure di sicurezza che complicano il flusso di lavoro delle persone e richiedono di cambiare le abitudini di comportamento. È sgradevole, ma è anche un segnale che stai facendo bene il tuo lavoro.

C'è una linea sottile, ovviamente, tra l'essere un antieroe ed essere un cattivo. I CISO dovrebbero riconoscere che il loro compito li rende impopolari e che molte delle misure di sicurezza che introducono rischiano di complicare la vita delle persone, ma dovrebbero assolutamente evitare l'idea di dilettarsi a rendere infelici gli altri.

Batman potrà anche far sanguinare alcuni nasi per mantenere Gotham al sicuro, ma opera secondo un codice di condotta che non mette mai in pericolo le persone che deve proteggere. E’ proprio perché spesso sono costretti ad adottare misure impopolari che i CISO hanno la responsabilità di spiegare a tutti la necessità delle politiche che introducono e di garantire che le contromisure che decidono di adottare siano sempre proporzionate alle minacce che stanno cercando di contrastare.

In conclusione i CISO sono dei supereroi, ma non possono aspettarsi consensi o gratitudine. Svolgono un compito ingrato che richiede loro di proteggere la loro Organizzazione senza tanti riconoscimenti, usando l'astuzia e il know-how tecnologico per cogliere le vulnerabilità che sono sfuggite ai controlli e per prevenire crisi incombenti che altri non riescono a individuare o si rifiutano di riconoscere.

Come il Cavaliere Oscuro che veglia su una Gotham ingrata, i CISO non vinceranno mai nessuna medaglia per i loro sforzi, ma sono gli eroi di cui abbiamo bisogno durante questi tempi turbolenti.

Cordialmente Vostro,

Autostoppista Cyber Galattico.

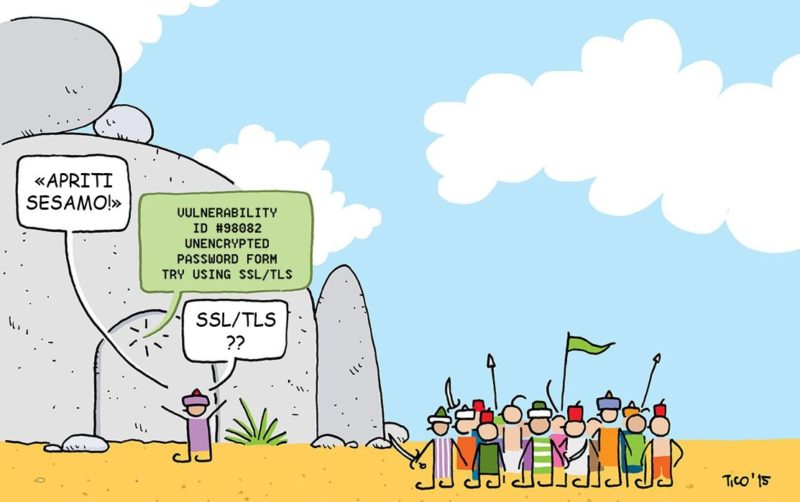

E’ possibile che la favola di Ali Babà e i quaranta Ladroni sia in realtà un rapporto relativo ad alcune minacce di Cyber Security risalente nientepopodimeno che all'antica Persia ?

Il racconto fa parte della famosa raccolta “Le mille e una notte”, che – alla luce di quanto sopra – potremmo ridefinire come un INFOSEC BLOG ante litteram, con POST e PODCAST quotidiani, tenuto dalla famosa BLOGGER Scheherazade.

Esaminando alcuni dei POST aggiunti al BLOG di Scheherazade nel 18° secolo ci si imbatte nell'incidente noto come “Alì Babà e i quaranta Ladroni” e nella famosa frase magica «Apriti sesamo!».

La trama del racconto è costruita attorno all'idea di utilizzare la password «Apriti sesamo!» per controllare l'accesso ad un sito contenente asset “aziendali” molto preziosi, ma questo non è l’unico spunto relativo alla sicurezza delle informazioni suggerito nella fiaba. È solo il più ovvio.

Nota: quanto segue è una libera traduzione ed adattamento del contenuto dell'articolo "Ali Baba and the forty cyberthreats" pubblicato su Kaspersky Daily da Nikolay Pankov.

Alì Babà è un taglialegna molto povero. Un giorno, mentre sta tagliando della legna, sente delle voci. Si nasconde sopra un albero, dal quale ascolta il capo di una banda di 40 ladroni pronunciare la formula magica che permette l'apertura della roccia di una caverna: «Apriti sesamo!» e la formula magica per richiuderla: «Chiuditi, Sesamo!». Dopo che i ladroni (entrati precedentemente all'interno della caverna) ne escono e si allontanano, Alì Babà pronuncia a sua volta la formula e penetra nella caverna. Scopre i tesori ammassati al suo interno e preleva una parte dell'oro.

La password utilizzata dal capo dei ladroni per l’accesso alla grotta è troppo semplice e potrebbe essere facilmente indovinata. Per accedere non è nemmeno necessario un nome utente: basta la password! Non viene neanche utilizzato alcun sistema di autenticazione a due fattori (come ad esempio una chiave, un amuleto o la voce stessa del capo dei ladroni). Chiunque conosca la password è in grado di accedere alla caverna! Come se non bastasse, la password viene trasmessa su un canale aperto, quindi chiunque sia nei paraggi può entrarne in possesso semplicemente ascoltando mentre essa viene pronunciata ad alta voce dal capo dei ladroni (proprio come è successo per caso ad Alì Babà).

Alì Babà rientra nella sua povera casa e, dopo aver chiuso ben bene la porta alle sue spalle, rovescia davanti alla moglie l’oro che ha prelevato dalla caverna dei ladroni. La moglie non riesce a credere ai suoi occhi e vuole subito contare tutta questa ricchezza. Ma non vi riesce perché i pezzi d’oro sono troppi per contarli manualmente. Ci vorrebbe una bilancia che però Alì Babà non possiede, dal momento che non ha mai posseduto né grano né altri beni da pesare. La moglie decide pertanto di chiederla in prestito a sua cognata, moglie del fratello di Alì Babà, Kasim. La moglie di Kasim viene presa da una grande curiosità. Che cosa deve mai misurare sua cognata, la moglie di quel miserabile di Alì Babà, che non ha mai posseduto nemmeno un pugno di grano? Per soddisfare questa curiosità lei spalma di miele il fondo del piatto della bilancia prima di consegnarla alla cognata. Quando la bilancia viene restituita, una moneta d'oro rimasta attaccata sul fondo appiccicoso svela il segreto di Alì Babà.

La bilancia prestata dalla moglie di Kasim ad Alì Babà è uno strumento legittimo al cui interno è però stato inserito un modulo SPYWARE (il miele spalmato sul fondo) tramite il quale la moglie di Kasim riesce ad entrare in possesso del segreto di Alì Babà. Lo spunto relativo alla sicurezza delle informazioni è chiaro: occorre utilizzare solo strumenti che provengono da fonti attendibili e, prima di usarli, occorre verificare che non contengano vulnerabilità o codice dannoso.

Kasim, che è abbiente per aver sposato la figlia di un ricco mercante ma che non ha mai aiutato il fratello indigente, non è per nulla contento dell'improvvisa fortuna toccata ad Alì Babà e lo mette alle strette finché questi non gli rivela tutta la sua avventura. Kasim si reca allora alla caverna ed entra usando la password che Alì Babà gli ha rivelato. Turbato dalla vista di così tante ricchezze però non ricorda più la formula che gli permetterebbe di uscirne. I banditi lo sorprendono e gli tagliano la testa lasciando il cadavere nella grotta.

Il messaggio contenuto nel racconto è chiaro: "Non bisogna rischiare di perdere la testa per una password!". Se Kasim avesse usato un Password Manager sarebbe stato in grado di recuperare rapidamente la password per uscire dalla grotta e si sarebbe certamente salvato.

La password utilizzata accedere alla grotta rimane sempre la stessa: «Apriti sesamo!». Non viene cambiata nemmeno quando è ormai chiaro ai ladroni che è stata violata! Una buona password policy dovrebbe prevedere che la password sia immediatamente cambiata, quando si sospetta che sia stata violata. Può darsi che il capo dei ladroni non sia tecnicamente in grado di cambiare la password, che probabilmente è configurata in modo fisso (hard coded) nella grotta magica e forse solo chi l’ha costruita (un mago?) può modificarla. In ogni caso, questo è un chiaro esempio di “Bad Password Policy”.

La moglie di Kasim, non vedendo ritornare il marito, chiede aiuto ad Alì Babà il quale va alla grotta per vedere cosa è accaduto. Trova così il corpo decapitato di suo fratello, lo avvolge in un prezioso tappeto e lo riporta a casa sua. Qui viene accolto dalla bella e giovane schiava Morgiana, che aveva fama di essere molto astuta e coraggiosa. La vedova di Kasim e Morgiana escogitano un espediente per giustificare la morte di Kasim senza rivelare ai vicini e ai conoscenti il segreto della grotta. Morgiana si reca più volte dal farmacista, per acquistare delle medicine, lamentando che il suo povero padrone sta diventando sempre più malato, e alla fine riferisce che è morto di morte naturale. Ma non è possibile seppellire un cadavere con la testa mozzata senza destare sospetti… Così Morgiana si reca presso la bottega di un calzolaio, promettendogli una moneta d’oro se si fosse lasciato bendare e condurre in un luogo segreto dove avrebbe dovuto ricucire (sempre bendato) le membra del povero sventurato facendo in modo che non si vedessero le ferite. Il calzolaio svolge egregiamente il suo lavoro e così il funerale di Kasim viene celebrato senza che alcuno sospetti che Kasim sia in realtà morto di morte violenta. Quando i ladroni tornano nella loro grotta e si accorgono che il corpo dello sconosciuto è scomparso, capiscono che qualcun altro (oltre a lui) doveva essere al corrente del segreto. Così decidono di trovarlo ed ucciderlo. Uno dei ladroni, travestito da mercante, si reca in città ed inizia a fare domande. Trova il calzolaio, che si vanta di essere tanto bravo da essere riuscito a ricucire le membra di un morto anche completamente bendato. Il ladrone capisce di essere sulla pista giusta, ma il calzolaio non sa condurlo alla casa dove ha svolto il lavoro, in quanto era bendato quando vi è stato condotto da Morgiana. Così il ladrone benda a sua volta il calzolaio e gli fa ripercorrere i suoi passi a memoria, finché non giunge proprio davanti alla casa di Kasim.

I banditi riescono a risalire ad Alì Babà sfruttando una fuga di informazioni da parte di un Fornitore (il calzolaio che si vanta del suo lavoro) ed utilizzando la stessa catena di fornitura (il percorso bendato) per arrivare ad individuare il loro obiettivo, anche se questo non era noto neppure al Fornitore stesso. Questo dimostra che, anche quando si opera con Fornitori attraverso un canale sicuro e crittografato, le informazioni sensibili possono comunque trapelare agli intrusi. Forse Morgiana avrebbe dovuto stipulare un accordo di non divulgazione con il calzolaio.

Una volta trovata la casa, il ladrone traccia sulla porta un segno di riconoscimento per poterla ritrovare la sera successiva, quando tornerà assieme ai suoi compagni per uccidere Alì Babà e la sua famiglia. Morgiana però si accorge del segno che è stato impresso sulla porta di casa e a sua volta traccia lo stesso segno su tutte le altre porte del vicinato, allo scopo di confondere i banditi. Lo stratagemma riesce perfettamente e i banditi sono costretti a tornare nel loro covo senza aver potuto completare la loro missione, perché non sono stati in grado di individuare la casa giusta.

L'astuta Morgiana trasforma l’intero quartiere in una sorta di HONEYPOT disseminando informazioni ingannevoli (i segni sulle porte delle case) che servono a sviare l'attacco dei ladroni, indirizzandoli verso una serie di falsi obiettivi introdotti ad arte. Lo stratagemma messo in atto da Morgiana mostra come anche l’arte dell’inganno può a volte essere utilizzata come strumento di difesa.

A questo punto il capo dei ladroni decide di farsi carico personalmente dell'attacco. Si fa passare per un mercante d'olio e chiede ospitalità ad Alì Babà. È accompagnato da un convoglio di muli carichi di 40 giare. Una di esse è piena in effetti di olio, ma ciascuna delle restanti 39 nasconde al suo interno un bandito armato e pronto ad uccidere Alì Babà nel sonno, non appena il capo darà il segnale. Quella sera stessa Morgiana scopre per caso il piano dei ladroni quando, avvicinandosi ad una delle giare per prendere dell’olio per le lanterne, sente provenire dall’interno della giara una voce che chiede se è arrivato il momento di agire. Senza scomporsi, Morgiana prima tranquillizza il ladrone nascosto, poi fa versare olio bollente in tutte le giare dove sono nascosti i ladroni, uccidendoli.

Spesso il MALWARE può trovarsi nascosto all’interno di “contenitori software”. Come nel caso dei ladroni nascosti all’interno delle giare (significativo l’accostamento tra la “GIARA” e il file “JAR” – Java Archive), il contenitore serve ad evitare che il MALWARE venga scoperto e neutralizzato dai controlli all’ingresso. Può infatti accadere che gli scanner all'ingresso dell’infrastruttura non controllino anche ciò che si trova all'interno dei container. In questo modo la minaccia può riuscire ad insinuarsi attraverso il perimetro di sicurezza.

Alla fine prevale la giustizia. Il capo dei ladroni, una volta scoperto, viene ucciso. Morgiana viene liberata per premio dalla schiavitù e viene data in sposa al figlio primogenito di Alì Babà, il quale rimane l'unico in possesso della password per entrare nella grotta piena di tesori.

Buona Mille e una notte a tutti !

Cordialmente vostro,

Autostoppista Cyber Galattico.

Quanti programmi "chiamano casa" per fornire a chi li ha realizzati le più disparate informazioni non solo su come li stiamo usando, ma spesso anche sulle nostre attività e abitudini?

In qualità di Security Manager, mi è capitato spesso di ricevere dagli Utenti la richiesta di "aprire le porte del Firewall, perchè il programma tal-dei-tali ne ha bisogno per funzionare".

Tutte le volte era la stessa storia: provavo il programma incriminato sul mio PC e scoprivo che tentava di aprire delle connessioni verso indirizzi Internet quasi sempre riconducibili al suo Creatore, per mandargli chissà quali informazioni !

Molti di questi programmi non si accontentavano di utilizzare le porte-servizio "standard" (80, 443), che il Firewall lasciava ovviamente aperte, ma pretendevano addirittura che il Firewall lasciasse passare le loro comunicazioni sulle porte più strane e bizzarre. Quanto poi a utilizzare correttamente il Proxy, non ne parliamo !

Di solito bastava una guardata alle opzioni di configurazione del programma per trovare l'impostazione che "zittiva" quel traffico anomalo, consentendo al programma di continuare a funzionare anche senza quelle comunicazioni (che evidentemente non erano poi proprio così indispensabili...).

Rimanevano però alcuni programmi che proprio non si facevano convincere, e per i quali bisognava scegliere tra impostare una regola permissiva puntuale sul Firewall o rinunciare ad utilizzare il programma.

In questi casi, i passi successivi erano:

I programmi che non si intestardiscono a voler utilizzare per forza porte servizio non standard e si adattano a comunicare anche dietro a un Proxy sfuggono al controllo del Firewall e mandano informazioni a chi vogliono senza essere bloccati.

Il loro traffico può essere registrato nei LOG, ma spesso nessuno si prende la briga di andare a vedere cosa comunicano all'esterno...

La versione attuale del Sistema Operativo di casa Microsoft è molto più "chiacchierona" delle versioni precedenti e non si risparmia nel mandare a Bill Gates una valanga di informazioni su tutto quello che facciamo col PC.

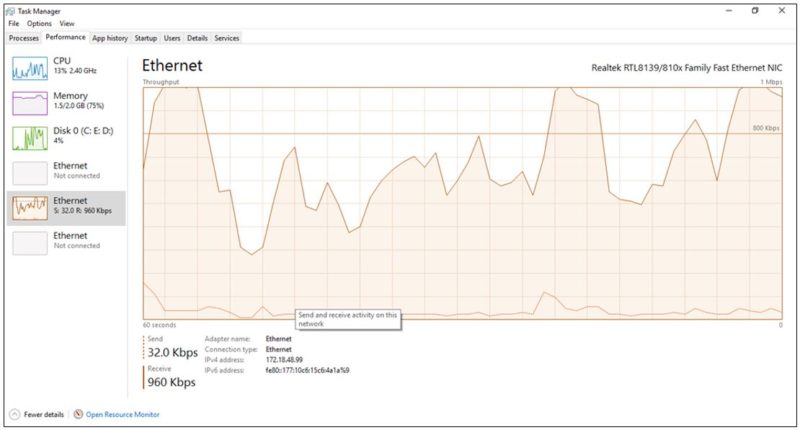

Basta dare una occhiata col Task Manager alla miriade di processi che vengono eseguiti in background da Windows e osservare l'andamento dei flussi in entrata e in uscita alle connessioni di rete per rendersene conto.

Analizzando i processi attivi in una installazione standard di Windows 10 e cercando di capire quello che fanno è possibile farsi una idea ben precisa di quante e quali informazioni vengono inviate a Microsoft dal nostro PC senza che noi ne siamo consapevoli !

A volte le impostazioni di questi processi e le loro funzionalità sono spiegate solo nella documentazione di supporto tecnico, la cui lettura e comprensione non è poi così facile per chi non ha adeguati skill tecnici. In molti casi, addirittura, trovare l'informazione di cui si ha bisogno non è semplice e spesso le informazioni sono solo in lingua Inglese.

Vediamo di esplorarne assieme alcune:

Nei dispositivi che danno la possibilità di scrivere un testo a mano libera sullo schermo del computer, Windows 10 può inviare dei campioni di scrittura a Microsoft "per migliorare le funzioni di riconoscimento di scrittura a mano in future versioni di Windows ". Lo strumento di personalizzazione del riconoscimento della grafia consente agli utenti di Tablet PC di adattare il riconoscimento della grafia al proprio stile di scrittura fornendo campioni di scrittura. Questo strumento genera report e li trasmette a Microsoft tramite una connessione protetta.

Windows 10 invia inoltre a Microsoft informazioni sul modo di scrivere degli utenti. Microsoft raccoglie campioni del contenuto digitato per migliorare funzionalità quali il completamento automatico, la previsione della parola successiva e la correzione ortografica e utilizza questi dati in forma aggregata per migliorare la funzionalità di digitazione per tutti gli utenti. I dati raccolti includono anche indicatori di prestazione, come le modifiche apportate manualmente al testo, nonché le parole aggiunte al dizionario.

Per disattivare queste funzionalità è necessario modificare delle impostazioni nelle "Group Policy" di Windows 10. Peccato che su Windows 10 Home le funzionalità di modifica delle Group Policy (gpedit.msc) non siano abilitate, quindi occorre "smanettare" sul Registro di Sistema.

Windows 10 crea un "ID annunci" univoco per ciascun utente sul dispositivo, che può quindi essere usato dagli sviluppatori di APP e dalle reti pubblicitarie per scopi specifici, tra cui proporre annunci pubblicitari più pertinenti nelle APP.

Quando l'ID annunci è attivato, le APP possono accedervi e utilizzarlo nello stesso modo in cui i siti Web possono accedere e utilizzare un identificatore univoco memorizzato in un cookie.

In questo modo, gli sviluppatori di APP (e le reti pubblicitarie con cui collaborano) possono associare i dati personali raccolti su di te con il tuo ID annunci e usare tali dati personali per fornire annunci pubblicitari più pertinenti e altre esperienze personalizzate tra le diverse APP. Questi annunci possono essere visualizzati anche nelle APP che non provengono da Microsoft.

Per disattivare questa funzionalità è necessario andare su Start > Impostazioni > Privacy > Generale e impostare la voce "Consenti alle app di utilizzare l'ID annunci per rendere gli annunci pubblicitari più interessanti per te, in base all'attività delle APP" su DISATTIVATO.

Windows 10 è in grado di ricevere e trasmettere annunci pubblicitari, utilizzando il Bluetooth a basso consumo di energia, a dispositivi vicini (nel raggio di circa 15-40 metri). Gli annunci pubblicitari Bluetooth a basso consumo di energia permettono al tuo dispositivo di effettuare la trasmissione in continuo (“beaconing”) di un annuncio pubblicitario che può essere visualizzato da qualsiasi dispositivo con funzionalità Bluetooth a basso consumo nelle vicinanze, se configurato per essere in ascolto dell'annuncio specifico.

Per disattivare questa funzionalità è necessario impostare nel Registro di Sistema una chiave "AllowAdvertising = 0" nella voce

"Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\Bluetooth".

Tale opzione è quasi per nulla documentata da Microsoft.

In Windows 10 la Telemetria è una funzione che consente a Microsoft di monitorare il funzionamento generale del computer e del sistema operativo. Raccoglie molte informazioni sul dispositivo utilizzato e i suoi componenti interni quali il processore, le schede e il display video. Rileva anche il software utilizzato: le APP, i programmi installati, i driver software e la frequenza e modalità di utilizzo. La Telemetria raccoglie queste informazioni e le invia a Microsoft che le usa per elaborare statistiche di utilizzo e per migliorare Windows 10. Nell'informativa sulla privacy di Microsoft sono indicati i dati raccolti dalla Telemetria e come vengono usati da Microsoft.

Disattivare la Telemetria in Windows 10 è una operazione piuttosto complessa, specie nelle versioni Home e Pro che (a differenza della versione Enterprise) non dispongono nativamente di tutti gli strumenti necessari per questo. Occorre lavorare sia sulle Impostazioni che sul Registro di Sistema e infine disabilitare l'avvio automatico di alcuni Servizi, come descritto qui.

La funzionalità Esperimenti su questo computer consente a Microsoft di modificare da remoto alcune impostazioni particolari sul sistema Windows, allo scopo di testare e/o controllare alcune configurazioni.

Sono possibili 3 diversi livelli:

0 = la funzionalità è DISABILITATA;

1 = consente a Microsoft di configurare solo le impostazioni del dispositivo

(impostazione predefinita);

2 = consente a Microsoft di condurre una sperimentazione completa.

Per disabilitare la funzionalità Esperimenti su questo computer è necessario impostare a ZERO nel Registro di Sistema la chiave corrispondente alla voce

"Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\default\System\AllowExperimentation\value".

La funzionalità di Accesso alle informazioni di diagnostica da parte delle APP consente a Windows di accedere alle informazioni diagnostiche ed al nome utente di APP di altri produttori diversi da Microsoft e di trasmetterle poi a Microsoft per facilitare la ricerca delle eventuali cause di errore in queste APP.

Per disattivare questa funzionalità è necessario cambiare nel Registro di Sistema il valore della chiave

"Computer\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\DeviceAccess\Global\{235B668D-B2AC-4864-B49C-ED1084F6C9D3}" da "Allow" (valore di default) a "Deny".

Tale opzione è quasi per nulla documentata da Microsoft.

La Registrazione delle attività dell'utente (detta anche "cronologia delle attività") viene utilizzata da Microsoft per creare valutazioni per l'utente in locale e nel CLOUD (il cosiddetto Microsoft Graph). La cronologia delle attività tiene traccia delle cose che fai sul tuo dispositivo, come le APP e i servizi che usi, i file che apri e i siti WEB che navighi. La cronologia delle attività viene archiviata localmente sul dispositivo e, se hai effettuato l'accesso al dispositivo con un account Microsoft e hai ottenuto l'autorizzazione, Windows invia la cronologia delle attività a Microsoft. Microsoft utilizza i dati della cronologia delle attività per fornire esperienze personalizzate (come ordinare le attività in base alla frequenza e alla durata dell'utilizzo) e suggerimenti pertinenti (come anticipare quali possano essere le tue esigenze in base alla cronologia delle attività svolte in precedenza).

Per disabilitare la Registrazione delle attività dell'utente in locale e l'invio di questi dati a Microsoft occorre spuntare le caselle "Archivia la cronologia delle attività in questo dispositivo" e "Invia la mia cronologia delle attività a Microsoft" su Start > Impostazioni > Privacy > Cronologia attività.

Attraverso il Tracciamento dell'avvio delle APP Windows può personalizzare il menu Start in base alle APP che l’utente avvia. Ciò consente all’utente di accedere rapidamente all’elenco delle APP più utilizzate sia nel menu Start che durante la ricerca nel dispositivo. Per disabilitare questa funzionalità è necessario andare su Start > Impostazioni > Privacy > Generale e impostare la voce "Consenti a Windows di tenere traccia degli avvii di APP per migliorare Start e i risultati della ricerca" su DISATTIVATO.

Il Programma di miglioramento dell'esperienza del cliente (Customer Experience Improvement Program) di Windows è un programma attivato su base volontaria che raccoglie informazioni su come le persone utilizzano Windows. Raccoglie informazioni su impostazioni di configurazione, utilizzo e configurazione dell’hardware e interazioni dell'utente con il sistema operativo senza interrompere le attività sul computer. Le informazioni raccolte aiutano Microsoft a migliorare le funzionalità utilizzate più spesso e a creare soluzioni a problemi comuni. Le informazioni inviate includono dettagli sulla configurazione dell'hardware del computer (come il numero di processori e la risoluzione dello schermo), prestazioni e affidabilità (come la velocità con cui un programma risponde quando si fa clic su un pulsante) e informazioni sull'uso del sistema (ad esempio quante cartelle un utente crea in genere sul desktop). Include anche informazioni sull'uso di funzionalità come Visualizzatore eventi e Assistenza remota.

Per impostazione predefinita la funzionalità Customer Experience Improvement Program di Windows 10 è disabilitata. La funzionalità è controllata dalla chiave del Registro di Sistema

"Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SQMClient\Windows\CEIPEnable"

(0 = disabilitata, 1 = abilitata), come indicato in questa documentazione.

La funzione Appunti è una delle funzionalità più comuni di Microsoft Windows 10. Tagliare o copiare pezzi di testo o un'immagine da un'applicazione e quindi incollarli in un'altra applicazione è un processo che molti di noi eseguono su base quasi quotidiana. Con il rilascio dell'aggiornamento di Windows 10 di ottobre 2018 è stata aggiunta agli Appunti una cronologia e una componente CLOUD. Gli Appunti di Windows 10 sono ora in grado di memorizzare più elementi per volta e si possono anche copiare e incollare elementi tra diversi computer, attraverso il CLOUD mediante la funzione di Condivisione e trasferimento degli appunti.

Per impostazione predefinita la funzionalità Condivisione e trasferimento degli appunti di Windows 10 è disabilitata. La funzionalità è controllata attraverso l'opzione "Sincronizza nei dispositivi" di Start > Impostazioni > Appunti.

Molte funzionalità dell'Assistente Virtuale Cortana, attivo di default su Windows 10, inviano dati su di te a Microsoft, come ad esempio informazioni sui tuoi contatti, la tua posizione geografica, eventi di calendario in corso, modelli di linguaggio, campioni di scrittura e la cronologia delle ricerche.

Disattivare completamente Cortana è possibile impostando nel Registro di Sistema una chiave "AllowCortana = 0" nella voce

"Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Search".

Anche il browser Microsoft Edge, installato di default su Windows 10, può inviare a Microsoft numerose informazioni su di te. Per esempio attraverso le funzioni di previsione, i suggerimenti per la ricerca e la funzione di compilazione automatica dei dati della carta di credito.

La disattivazione di tali funzionalità di Microsoft Edge richiede l'intervento su diverse chiavi del Registro di Sistema di Windows 10.

I servizi di Geolocalizzazione servono ad alcune APP per funzionare correttamente. Se ad esempio hai richiesto a un'APP di ricordarti di acquistare il pane quando sei al supermercato, l'APP deve sapere quando ti trovi nel supermercato. Per consentirti di visualizzare mappe della tua destinazione o mostrarti un elenco di negozi e ristoranti vicino a te, molti servizi e APP richiedono al tuo dispositivo informazioni sulla posizione. Se è stata abilitata l'impostazione relativa alla posizione del dispositivo, il dispositivo invia a Microsoft informazioni anonime sulla posizione (incluse quelle su punti di accesso wireless, antenne cellulari e posizione GPS precisa, se disponibile). Questa copia anonima delle informazioni sulla posizione viene usata per migliorare i servizi di posizione Microsoft. Tali informazioni vengono in alcuni casi condivise anche con i partner Microsoft che forniscono servizi di posizione (nella fattispecie la Società Here Technologies) per migliorare i loro servizi.

Alcune APP usano poi le funzionalità di Geofencing ("recinti virtuali") tramite le quali possono attivare o disattivare particolari servizi o visualizzare informazioni utili quando ti trovi in un'area definita (delimitata con un “recinto”) dall'APP.

Disattivare i servizi di Geolocalizzazione e Geofencing è possibile intervenendo su diverse chiavi del Registro di Sistema di Windows 10.

Microsoft SpyNet è una rete di utenti di Windows Defender e Microsoft Security Essentials che aiutano Microsoft ad identificare i programmi che potrebbero essere classificati come spyware. Gli utenti di Windows 10 possono decidere di entrare a far parte di SpyNet ed inviare così a Microsoft informazioni su spyware, software dannoso e software potenzialmente indesiderato che è stato rilevato sul proprio computer. Tali informazioni aiutano Microsoft a creare nuove definizioni anti malware.

L'appartenenza a Microsoft SpyNet può essere disattivata impostando nel Registro di Sistema a ZERO il valore della chiave "SpyNetReporting" nella voce

"Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet".

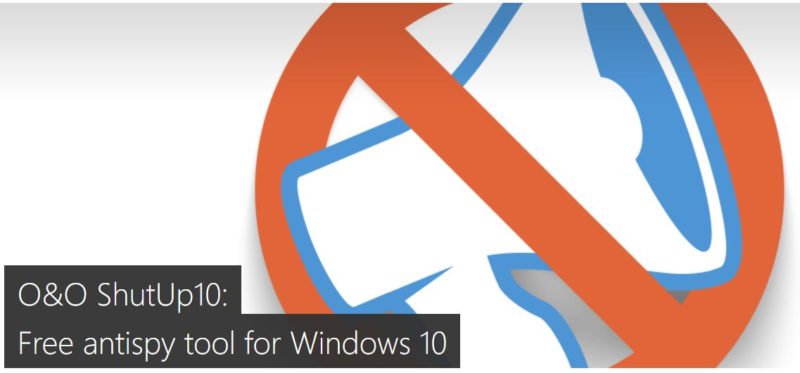

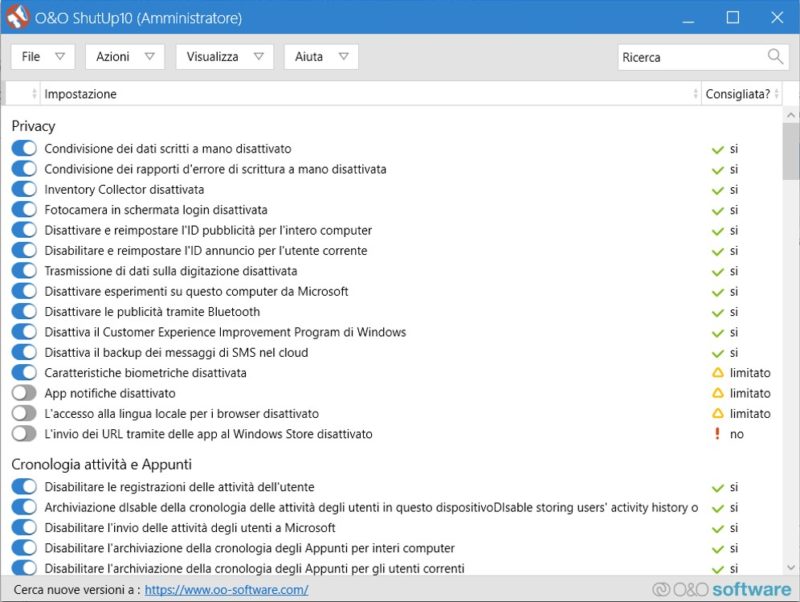

Per Windows 10 esiste fortunatamente un programma gratuito in grado di aiutarci nella impostazione di tutte quelle opzioni di configurazione necessarie a disabilitare le funzionalità che rendono Windows 10 così "chiacchierone".

Il nome di questo programma significa proprio: "Windows 10, ZITTISCITI !"

Tutte le opzioni e le funzionalità di Windows 10 che hanno a che fare con la trasmissione indesiderata di dati ed informazioni personali a Microsoft possono essere disabilitate semplicemente con un interruttore, senza richiedere complesse operazioni sul Registro di Sistema.

Basta anche solo scegliere di adottare tutte le impostazioni consigliate per ottenere immediatamente una drastica riduzione del carico di lavoro del PC e delle connessioni di rete. Una volta completate le impostazioni, il programma può essere chiuso e non ha bisogno di restare attivo in memoria.

Il conto da pagare potrebbe anche essere piuttosto salato !

Cordialmente vostro,

Autostoppista Cyber Galattico.

diceva lo slogan che negli anni '70 invitava ad acquistare un impermeabile tascabile. Cosa può servire oggi per far fronte alle conseguenze di un attacco RANSOMWARE?

Non passa giorno senza la notizia di un nuovo episodio di RANSOMWARE ai danni di una Azienda, di un Comune, di una Scuola o di una Utility.

Inutile ormai chiedersi SE capiterà a noi.

Bisogna solo pensare a QUANDO capiterà...

Si può cercare di prevenire questa evenienza mettendo in atto tutta una serie di misure di protezione, come suggerito da numerosi articoli che sono apparsi recentemente sulla stampa specializzata.

Ci si può anche tutelare stipulando una adeguata copertura assicurativa.

Ci si può addirittura preparare a ripristinare tempestivamente i dati persi, a partire dalle copie di BACKUP, fino ad attivare - se necessario - i piani di Disaster Recovery.

Ma cosa fare QUANDO capita ?

Le Organizzazioni che hanno predisposto piani e procedure per la gestione degli incidenti di Cyber Security sono preparate a far fronte alle conseguenze di un attacco alle proprie infrastrutture IT e sono in grado di attivare tempestivamente una task force di tecnici (l'Incident Response Team) in grado di analizzare la situazione ed intervenire per ripristinare i sistemi colpiti.

Analizzando i casi di RANSOMWARE recentemente capitati, ho però pensato che sarebbe stato utile prevedere alcune attività specifiche che avrebbero aiutato le Aziende colpite a reagire meglio a questo particolare tipo di attacco.

Vorrei condividere con voi queste mie riflessioni.

In caso di attacco RANSOMWARE, la prima cosa da fare è contenere l'infezione.

Per far questo occorre isolare i sistemi colpiti dal resto della Rete Aziendale, in modo da evitare che il RANSOMWARE si propaghi ad altri sistemi.

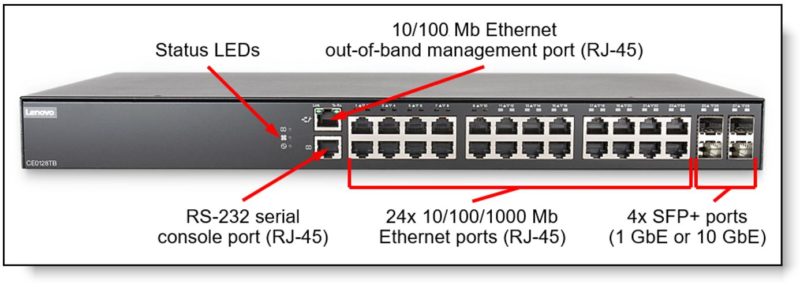

Tutte le moderne architetture LAN prevedono l'impiego di apparati di rete "gestiti", ovvero provvisti di una apposita interfaccia di amministrazione e configurazione.

La gestione può essere effettuata:

Dal punto di vista della Network Security, la soluzione migliore è certamente quella che prevede la gestione "out-of-band" mediante una rete separata.

Utilizzando l'interfaccia di gestione, gli Amministratori di Rete sono in grado di gestire la configurazione dell'apparato ed in particolare di "spegnere" (shutdown) o "accendere" (no shutdown) ciascuna delle porte di accesso:

Non sarebbe quindi complicato realizzare uno SCRIPT in grado di "spegnere" immediatamente tutte le porte di accesso di una Rete Locale o di porzioni di essa.

Questo SCRIPT potrebbe essere utile proprio per isolare dalla rete i sistemi colpiti dal RANSOMWARE o, in caso di emergenza, per disconnettere l'intera Rete Locale.

Gli Amministratori di Rete avrebbero così a disposizione una sorta di pulsante di arresto di emergenza della Rete Locale, pronto per essere premuto in caso di attacco RANSOMWARE !

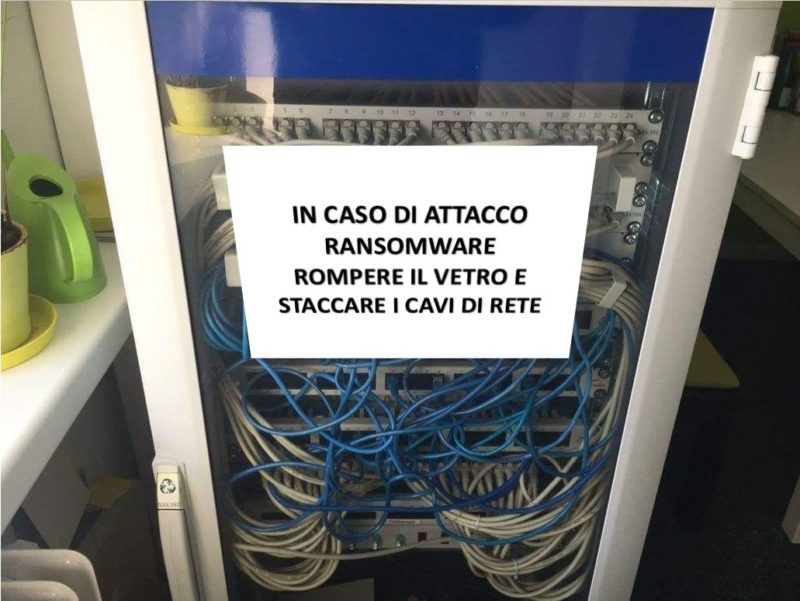

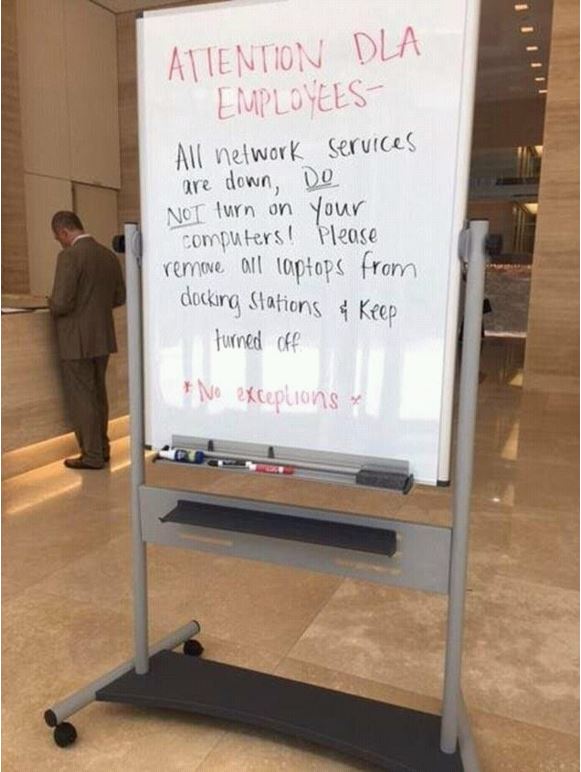

La disattivazione a livello LOGICO della Rete Locale ha il vantaggio di essere certamente più immediata ed efficace della disattivazione a livello FISICO, come invece qualcun altro propone:

Se capita un attacco RANSOMWARE occorre avvertire tempestivamente tutti i nostri Dipendenti, indicando loro cosa fare e cosa non fare.

Per avvertirli però non possiamo pensare di utilizzare i canali di comunicazione consueti (es. la mail) in quanto i relativi servizi potrebbero essere compromessi dall'attacco in corso !

Anche qualunque altro sistema di contatto basato sulla connettività di Rete (ad es. un avviso sul Portale Intranet Aziendale) non è adatto.

L'intera Rete Locale potrebbe essere stata resa inutilizzabile dal malware stesso o dagli Amministratori di Rete, che magari l'hanno "spenta" di proposito, proprio per evitare la propagazione del contagio.

Moltissime Aziende rendono disponibili ai propri Dipendenti il cellulare Aziendale. Si tratta in genere di uno smartphone su cui possono essere installate anche alcune APP Aziendali, da utilizzare per effettuare alcune operazioni in mobilità.

Si potrebbero pertanto utilizzare i Cellulari Aziendali per comunicare coi Dipendenti, anche quando la Rete Aziendale è fuori uso.

Se possibile, però, sarebbe meglio evitare l'utilizzo di servizi di messaggistica basati su Internet, quindi perchè non usare gli SMS ?

Gli SMS non hanno bisogno di Internet per funzionare. Utilizzano la rete cellulare e sono in grado di raggiungere tempestivamente un gran numero di utenti. Basta il numero di telefono e si può inviare un breve messaggio di 160 caratteri a chiunque.

Le Aziende che forniscono ai propri Dipendenti un cellulare Aziendale conoscono certamente i loro numeri di telefono, in quanto assieme al cellulare viene fornita la relativa scheda SIM e i costi di telefonia vengono addebitati all'Azienda.

Da qualche parte quindi è certamente presente un elenco aggiornato di tutte le SIM Aziendali e dei corrispondenti numeri di telefono.

Dovrebbe perciò essere relativamente facile inviare rapidamente un SMS a tutti i cellulari Aziendali, semplicemente componendo il testo e inserendo la lista di tutti i numeri a cui deve essere inviato.

Le uniche 2 cose di cui abbiamo bisogno per mettere in piedi questo servizio di comunicazione di emergenza sono:

...ma anche i cartelloni possono essere utili !

In aggiunta agli SMS può essere utile predisporre anche un sistema di comunicazione più "diretto", come ad esempio dei cartelloni posti agli ingressi:

In caso di attacco RANSOMWARE andrebbe messa in conto - tra le altre - anche l'eventualità di essere costretti a pagare il riscatto per tentare di rientrare in possesso dei dati Aziendali cifrati.

Questa eventualità dovrebbe essere valutata in anticipo dai Vertici Aziendali, definendo una apposita Politica Aziendale in merito.

Questa Politica dovrebbe:

E' importante evitare di farsi trovare impreparati:

Per evitare che l'attacco RANSOMWARE possa avere un impatto devastante sulla reputazione dell'Azienda, è necessario definire in anticipo una strategia di comunicazione verso gli stakeholder e i media.

Tentare di nascondere i fatti di solito peggiora le cose, quindi chi si occupa di Relazioni coi Clienti, di Relazioni Esterne e di Relazioni con gli Investitori dovrà farsi carico di comunicare quello che sta accadendo.

E' importante che questa strategia di comunicazione:

«Estote Parati !»

Cordialmente vostro,

Autostoppista Cyber Galattico.

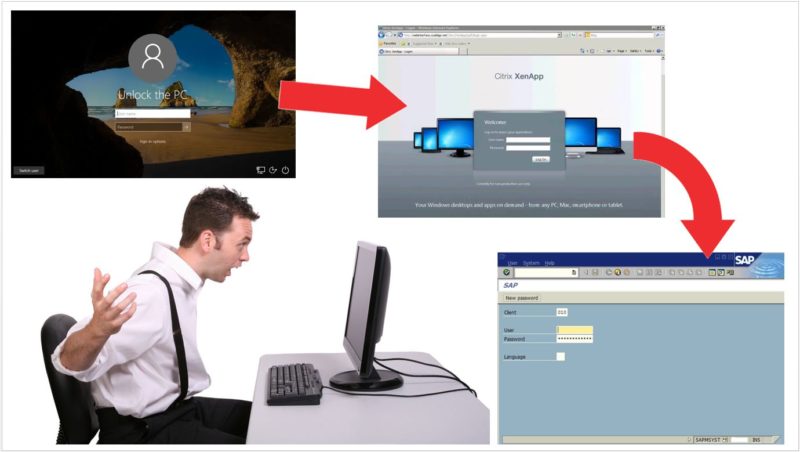

Oggi voglio parlarvi del più fantastico TOOL di Hacking che mi sia mai capitato di vedere ! Nessun programma su GITHUB. Niente PLUGIN per METASPLOIT. Si tratta semplicemente di questo:

Un giorno, girando per il Magazzino, mi capita di notare che sul tavolo - vicino ad ogni postazione informatica - c'era un bel bullone da 15 come quello che vedete qui sopra. Ho subito pensato: «Che bel fermacarte !».

Poi ho visto questo:

e mi sono chiesto: «cosa cavolo ci fa un bullone del 15 appoggiato sul tasto "Alt" della tastiera di una delle Postazioni di Lavoro usata per caricare su SAP le transazioni di Magazzino ?»

L'addetto al Magazzino era tra gli scaffali a reperire il materiale per una consegna, quindi ho dovuto attendere che tornasse per chiedere spiegazioni...

Quando il Magazziniere è tornato, col carrello pieno di materiale, ha tolto il bullone dalla tastiera, lo ha appoggiato sulla scrivania ed ha iniziato a digitare a terminale la lista del materiale in consegna.

Vi confesso che mi ci sono voluti diversi minuti per capire che il bullone serviva per impedire la chiusura automatica della sessione di lavoro sul PC !

In tutte le Postazioni di Lavoro è impostato, mediante una Group Policy, l'avvio in automatico del Salvaschermo dopo un tempo di inattività pari a 10 minuti. L'avvio del Salvaschermo chiude ovviamente anche la sessione di lavoro eventualmente rimasta aperta e mette in blocco il PC. Per sbloccare il PC occorre reinserire le credenziali di accesso.

Con il bullone, invece, la sessione rimane aperta anche quando non c'è nessuno !

Ingegnoso, vero ?

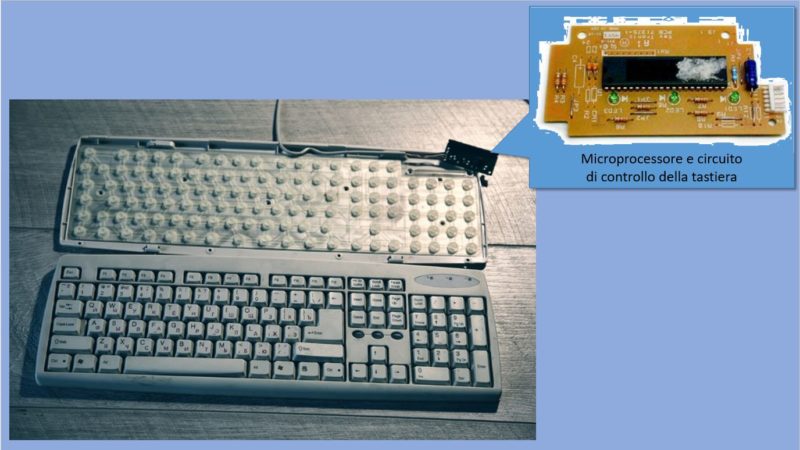

Per capire come e perchè questo semplice trucchetto funziona, è necessario prima di tutto andare a vedere nel dettaglio come è fatta la tastiera di un PC.

Una tastiera è molto simile a un computer in miniatura. Ha un proprio processore e circuiti che trasportano informazioni da e verso quel processore.

I tasti funzionano come degli interruttori. Il tasto premuto chiude il circuito e fa arrivare la corrente al microprocessore. Il tasto rilasciato apre il circuito e la corrente non arriva più.

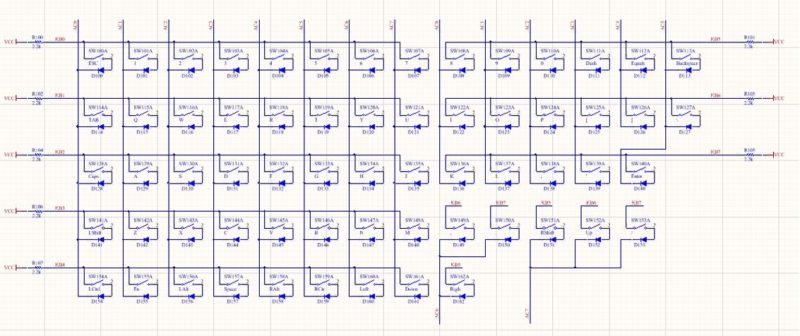

Ogni tasto è inserito in una matrice circuitale di righe e colonne.

Quando un tasto viene premuto, due segnali (uno identifica la riga e l'altro la colonna) arrivano al microprocessore interno che contiene una mappa dei caratteri nella sua ROM e può quindi codificarli e comunicare al PC il tasto premuto.

Nella tastiera sono presenti anche dei tasti chiamati "modificatori". Un tasto modificatore è un tasto speciale che modifica temporaneamente la normale azione di un altro tasto, quando viene premuto insieme a questo. I più comuni sono:

Shift (Maiuscolo)

Ctrl (Controllo)

Alt (Alternativo)

AltGr (Grafica alternativa)

Win (logo Windows)

Fn (Funzione)

Di per sé i tasti modificatori di solito non fanno nulla. In altre parole, premendo uno qualsiasi dei tasti Shift, Alt, Ctrl ecc. non si attiva (in genere) alcuna azione sul Computer.

Il Sistema Operativo del PC prevede un Timer di inattività, ossia un contatore che conta i secondi che trascorrono mentre il PC non riceve segnali di input dalla tastiera o dal mouse.

Ogni volta che viene premuto un tasto sulla tastiera o che viene rilevato un movimento o un click del mouse, il Timer si resetta.

Quando il Timer di inattività raggiunge il valore impostato per il Salvaschermo, il Sistema Operativo avvia automaticamente il programma Salvaschermo e mette in blocco il PC.

Non tutti i tasti "speciali" resettano il Timer di inattività, quando sono premuti.

Tra i vari tasti "speciali" (cioè quelli che - quando premuti da soli - non attivano alcuna azione sul PC) vi sono alcuni tasti per cui il Timer di inattività continua ad incrementarsi anche quando questi sono premuti. Anche la loro pressione continua non resetta il Timer di inattività.

I restanti tasti "speciali" invece resettano correttamente il Timer di inattività, quando premuti.

Questo differente comportamento tra i vari tasti "speciali" nei confronti del Timer di inattività dipende da come sono scritti alcuni componenti del Sistema Operativo e del BIOS del PC.

Possiamo vedere tutto questo con un esempio:

L'abilissimo HACKER che ha trovato questo ingegnoso sistema per superare il problema del blocco del PC non ha dovuto far altro che trovare "sperimentalmente" quale tasto "speciale" tenere premuto con il bullone, in modo che:

Viene da chiedersi: perchè mai un Magazziniere-HACKER avrebbe voluto "neutralizzare" una misura di sicurezza imposta dalle Security Policy Aziendali, rischiando anche tra l'altro di incorrere in possibili sanzioni ?

La spiegazione l'ho trovata quando ho provato a fare il suo lavoro "senza il bullone".

Un Magazziniere non passa tutto il suo tempo davanti al Computer. Il suo compito principale consiste nel movimentare le merci, quindi è spesso in giro per gli scaffali del magazzino con un carrello ed utilizza il PC solo quando deve registrare a Sistema le operazioni di carico e scarico merci, per tenere aggiornate le giacenze.

Il Sistema SAP-MM utilizzato in Azienda è implementato dal punto di vista tecnico mediante una architettura particolare (un ambiente di Virtualizzazione Applicativa) e (per ragioni "storiche") prevede un proprio sistema di autenticazione degli utenti con user-name e password diverse da quelle utilizzate per autenticarsi al PC.

Tutto ciò comporta, per il Magazziniere che deve registrare un movimento merci su SAP da un Computer la cui sessione di lavoro è stata automaticamente bloccata dallo Screensaver, i seguenti passi:

E' chiaro quindi come questa violazione delle Security Policy Aziendali non sia stata innescata dalla volontà di nuocere alla sicurezza delle informazioni, bensì da una comprensibilissima esigenza di semplificare una operatività quotidiana, divenuta eccessivamente complessa.

Questa è la ragione per cui l'ignoto Magazziniere-HACKER non è stato in alcun modo sanzionato. Anzi, questa è stata l'occasione per rivedere e SEMPLIFICARE il funzionamento dei meccanismi di autenticazione degli utenti ai Sistemi ed alle Applicazioni Aziendali.

L'attivazione in automatico del Salvaschermo ed il corrispondente "blocco" del PC dopo un determinato tempo di inattività è una delle misure di sicurezza di base in qualsiasi realtà Aziendale.

Il "trucco del BULLONE" scoperto dal misterioso Magazziniere-HACKER è risultato in grado di neutralizzare totalmente questa misura di sicurezza in modo molto semplice, e non è stato possibile trovare una diversa configurazione dei parametri legati all'attivazione automatica del Salvaschermo in grado di superare questo problema.

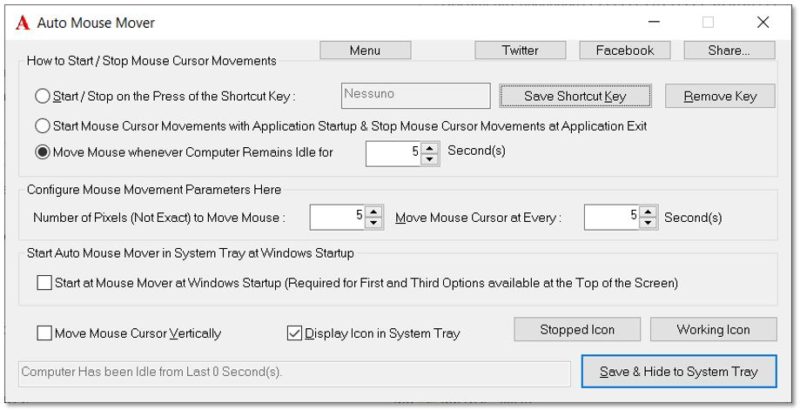

Dopo svariate ricerche sono finalmente riuscito a trovare una possibile soluzione in grado di garantire l'avvio in automatico del Salvaschermo sul PC anche quando un BULLONE tiene costantemente premuto il tasto "speciale".

La soluzione sta nell'utilizzare un meccanismo di calcolo del Tempo di inattività che non tenga conto dei segnali di input provenienti dalla tastiera, ma solo dei segnali di input provenienti dal mouse.

Esiste un programma (IdleMonitor) che rileva lo stato di attività o inattività dell’utente solo in relazione al movimento del mouse. La pressione di un qualsiasi tasto sulla tastiera non resetta il suo timer di inattività, come è possibile vedere nel seguente esempio:

Il programma IdleMonitor può essere configurato in modo da attivare, alla scadenza di un tempo predefinito di inattività del mouse, un qualsiasi programma. E' pertanto possibile utilizzarlo per attivare il blocco del Desktop di Windows dopo un periodo definito di inattività del mouse, indipendentemente dal fatto che la tastiera del PC sia o meno utilizzata.

Ma la soluzione trovata per il "trucco del BULLONE" è realmente a prova di bomba ?

Purtroppo no !

Esistono programmi come AutoMouseMover che, una volta attivati sul PC, lavorano in modo nascosto simulando periodicamente minuscoli movimenti del mouse.

In questo modo è possibile resettare automaticamente anche il tempo di inattività calcolato da IdleMonitor e fare in modo che il Salvaschermo non venga mai attivato.

La chiusura automatica della sessione di lavoro di un PC, in caso di inattività dell'utente, è una tra le misure di sicurezza di base suggerita dagli Standard e dalle Best Practice di Security. Serve a proteggere il PC quando non è in uso, nel caso in cui l'utente si dimentichi di chiudere la sessione prima di allontanarsi - anche temporaneamente - dalla postazione di lavoro, evitando così che la sessione lasciata aperta possa essere indebitamente utilizzata da altri.

L'applicazione rigida ed indiscriminata di questa regola di sicurezza può però avere conseguenze rilevanti sulla usabilità dei Sistemi Informatici, causando ansia e frustrazione negli utenti. Questi utenti cercheranno ogni modo per aggirare la barriera di sicurezza !

La necessità aguzza l'ingegno. E' così che il nostro Magazziniere-HACKER ha scoperto il "trucco del BULLONE".

Nessuna misura di sicurezza è "a prova di bomba". Esiste il modo di forzare qualunque serratura, disponendo delle risorse necessarie.

La scelta e l'implementazione delle misure di sicurezza dovrebbe sempre essere improntata su un giusto equilibrio, che tenga conto dell'impatto che essa può avere sull'operatività degli utenti.

Solo una misura di sicurezza ragionevolmente applicabile sarà realmente efficace, perchè potrà essere accettata dagli utenti.

Cordialmente vostro,

Autostoppista Cyber Galattico.

In questo ultimo periodo dell'anno stiamo assistendo ad una escalation di attacchi informatici, con particolare riguardo al fenomeno del RANSOMWARE.

I sistemi informatici di molte Aziende, ma anche di Ospedali o addirittura di intere Città sono stati bloccati da quelli che la stampa generalista chiama "attacchi HACKER".

I sistemi informatici di una importante Multiutility come IREN sono stati messi fuori uso per un paio di settimane.

L'Ospedale di Erba ha visto "sparire" 35 mila immagini radiografiche digitalizzate dai propri sistemi.

Le Cantine Ferrari hanno dovuto mettere fuori linea alcuni dei loro sistemi ed isolare tutte le comunicazioni telematiche verso l'esterno per due giorni a causa di un attacco.

La Città di New Orleans ha dichiarato lo stato di emergenza a causa di un attacco informatico.

I media parlano di "attacchi HACKER", creando una notevole confusione di termini.

In realtà gli HACKER non hanno nulla a che fare con questi criminali informatici che operano con il chiaro intento di danneggiare le infrastrutture IT per ricattare le Aziende ed ottenere il pagamento di un riscatto.

L'HACKER è prima di tutto un ricercatore esperto di reti e sistemi informatici che indaga sul loro funzionamento.

La definizione del termine "HACKER" (v. RFC 1983 - Internet Users' Glossary) parla di «una persona che si diletta ad avere una comprensione intima del funzionamento interno di un sistema, in particolare dei computer e delle reti di computer.»

«Il mio crimine è la curiosità» si legge nell'Hacker Manifesto del lontano 1986.

Anche se in genere un Hacker, quando scopre una vulnerabilità all'interno di un sistema, ne informa il proprietario in modo che questi possa prendere i necessari provvedimenti (secondo il principio della responsible disclosure), non tutti purtroppo gradiscono che qualcuno vada a curiosare nei propri sistemi, anche se a fin di bene.

Accade quindi che anche un "Hacker etico" venga denunciato per accesso abusivo ad un sistema informatico, come è successo di recente a Catania.

Per fortuna, in questo caso, il Giudice per le Indagini Preliminari ha rilevato che le azioni compiute sono state condotte nel rispetto della metodologia della divulgazione responsabile ed ha archiviato il procedimento penale.

Significativo è anche il caso accaduto nel 2017 relativo alla Piattaforma Rousseau del MoVimento 5 Stelle, in cui un ventisettenne studente di matematica (l'Hacker etico Evariste Gal0is) avendo scoperto numerose falle di sicurezza nel sistema, le aveva immediatamente comunicate al Gestore della Piattaforma.

Successivamente la Piattaforma fu attaccata da un criminale informatico che si faceva chiamare Rogue0 e fu sottratto un vasto database di password, indirizzi mail e numeri di telefono degli iscritti.

A finire nei guai però fu solo Evariste Gal0is, denunciato dall’Associazione Rousseau che, solamente dopo due anni, ha riconosciuto l'errore ed ha ritirato la querela.

Succede che gli Utenti non prestano attenzione alle precauzioni indicate nelle Security Policy e diventano così incosapevolmente COMPLICI di questi attacchi informatici.

L'ansia di cliccare su qualunque link e di aprire qualunque allegato è una delle cause primarie alla base di questi episodi di Ransomware.

Se dovessi stilare una lista dei CATTIVI per la Sicurezza Informatica, metterei certamente assieme ai criminali informatici anche gli "Utonti" che - con il loro comportamento sconsiderato - fanno sì che questi episodi si possano verificare.

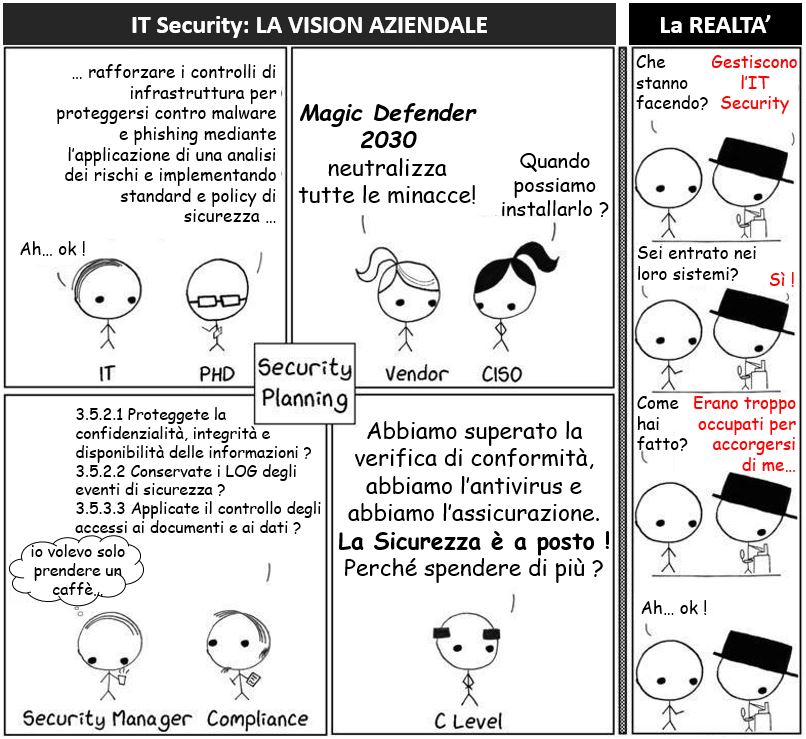

All'interno dell'Azienda adottiamo gli Standard, seguiamo le Best Practice, ci dotiamo dei migliori strumenti di Cyber Security, ma...

Come se non bastasse, spesso quello che si fa non è quello che si dovrebbe fare:

Sì, ve lo posso confermare.

Sono stato nell'ufficio di Babbo Natale a Rovaniemi, in Finlandia:

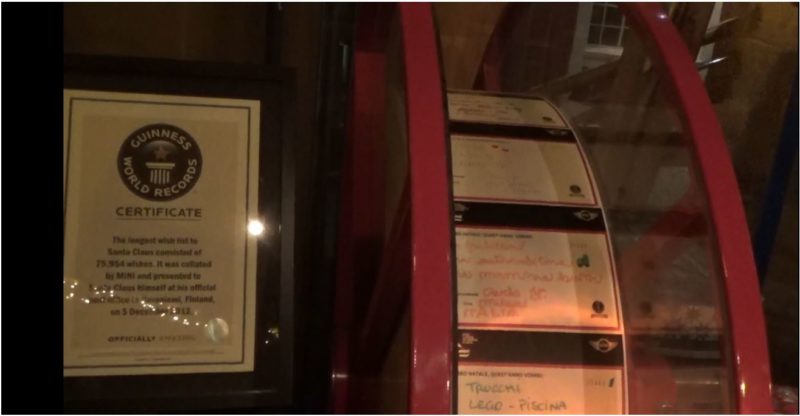

Mi ha detto che conserva una copia di backup cartacea della famosa Lista, avvolta su un grande rotolo:

Mi ha detto anche di non sottovalutare le capacità di Cyber Security degli Elfi, potenziate anche dalla raffinatissima Intelligence che viene da sempre utilizzata per discriminare i Buoni dai Cattivi:

Buon Natale a tutti dal sempre vostro,

Autostoppista Cyber Galattico.

Di recente sono venuto a conoscenza di questo nuovo termine: "cavallocacchisti".

E' stato coniato dal trainer Enrico Luciolli, che qui ci racconta come è nato:

«Nella difesa personale i cavallocacchisti sono quella tipologia di persone che intervengono non solo nel momento più stupido possibile per attuare una difesa ma lo fanno anche applicando delle tecniche che sono assolutamente idiote e che rischiano di metterti più in pericolo che altro.»

«Il termine deriva dall'idea di risolvere il problema di un cavallo che si è intrufolato in casa tua e che ti ha fatto la cacca sul tappeto, cercando di rimettere la cacca dentro al sedere del cavallo !»

«Nella difesa personale capita una cosa simile a questa: cioè le persone cercano di risolvere per esempio il problema di un potenziale aggressore che punta il coltello o la pistola addosso alla vittima insegnando alla vittima a reagire togliendo di mano l'arma all'aggressore.»

«In questo modo non solo stiamo reagendo nel momento più stupido possibile, ovvero quando l'altro ci ha già puntato l'arma contro, ma per di più lo facciamo facendo qualcosa di estremamente pericoloso.»

«Infatti come non riesco ad immaginare un cavallo che stia fermo mentre tu cerchi di rimettergli la cacca dentro, così non riesco ad immaginare un aggressore che, dopo essere arrivato in casa tua armato di tutto punto, quando tu provi a toccargli l'arma quello sta lì, bello rincoglionito, a farsi disarmare e a farsi pilotare come una marionetta solo perchè tu hai studiato la tua magica tecnica coreografica in palestra.»

Quanti presunti "Security Manager" pensano che sia realmente possibile affrontare i problemi di Cyber Security solo affidandosi a sofisticati strumenti da utilizzare in caso di attacchi ?

Perchè spendere così tante energie nella prevenzione degli incidenti di sicurezza, attraverso la continua ricerca e mitigazione delle vulnerabilità nell'infrastruttura IT ?

Perchè investire così tanto nella formazione per rendere tutte le persone consapevoli dei rischi per la sicurezza delle informazioni Aziendali ?

Perchè sprecare così tanto tempo e risorse nella impegnativa rilevazione ed analisi degli innumerevoli segnali premonitori contenuti nei file di LOG ?

Non serve una particolare preparazione: basta sapere usare gli strumenti giusti.

Non serve nemmeno una procedura per la gestione degli incidenti...

Riprendendo il paragone con i cavallocacchisti di cui parla Enrico Luciolli, per affrontare correttamente i problemi di Cyber Security è necessario un cambio di paradigma.

Dice infatti Enrico Luciolli:

«Se io dovessi ragionare correttamente dovrei pormi la domanda non tanto come rimettere la cacca nel cavallo o come pulire il tappeto dopo che il cavallo ci ha cagato sopra (che già quello sarebbe un passo avanti in termini di intelligenza nella difesa personale) ma davvero il risultato migliore lo ottengo quando il cavallo riesco a tenerlo fuori di casa, quindi quando mi doto di tutta una serie di competenze per cui quando c'è un potenziale pericolo io lo riesco a comprendere da lontano.»

«Chi ragiona da cavallocacchista e pensa invece di poter risolvere il problema nel punto più stupido e nella maniera più stupida al giorno d'oggi sinceramente sta rischiando troppo.»

«Il problema è che il cavallocacchista trova tanto terreno fertile oggi nel promuovere le sue idee perché le persone sono sempre più alla ricerca di soluzioni facili e veloci e non vogliono ragionare in termini di sicurezza cercando di capire di cosa si devono dotare, di quali abilità servono davvero per contrastare il problema, ma pretendono di intervenire quando oramai è troppo tardi: quando il cavallo ha già fatto la cacca sul tappeto e vorrebbero appunto poi riuscirlo a fare con queste tecniche particolarmente assurde.»

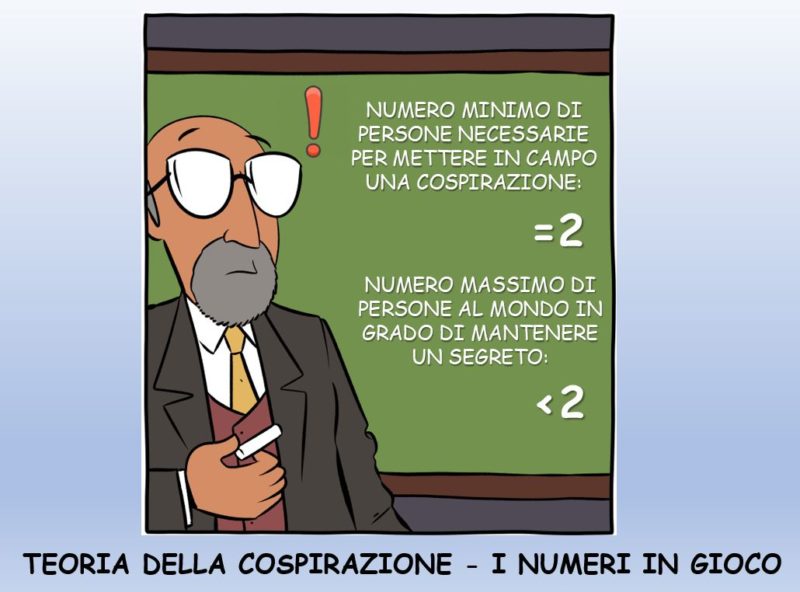

Come tutti gli "...isti", anche i cavallocacchisti sono talmente convinti di avere ragione da ritenere che chi non la pensa come loro faccia parte di un "gomblotto": una cospirazione sapientemente ordita da chissà quali poteri forti che mirano ad ottenere la supremazia attraverso la mistificazione della verità.

Non si arrendono nemmeno davanti alla dimostrazione matematica che il "gomblotto" a cui stanno pensando è molto improbabile che possa davvero esistere:

Se dedicassimo sufficienti energie nella raccolta, rilevazione, classificazione ed analisi degli eventi di sicurezza che vengono continuamente registrati nei nostri sistemi informatici e nelle nostre infrastrutture di rete, saremmo in grado di individuare un potenziale pericolo ben prima che questo si trasformi in un incidente.

Potremmo così riuscire a tenere il cavallo fuori di casa nostra, evitando di essere poi costretti a pulire la cacca sul tappeto...

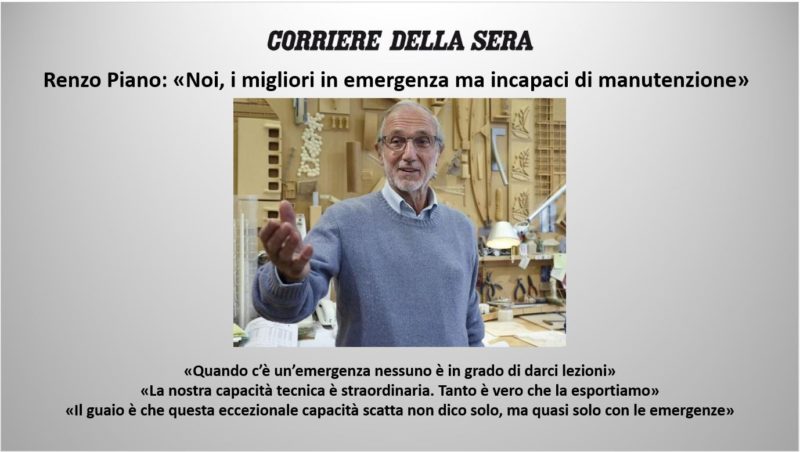

Ma, come anche i recenti disastri di origine naturale hanno dimostrato, la prevenzione non è il nostro forte. Lo dice anche Renzo Piano in un recente articolo sul Corriere della Sera:

Cordialmente vostro,

Autostoppista Cyber Galattico.

Sono ormai diventate un tradizionale punto di ritrovo tra i Colleghi di Ufficio.

C'è chi attende l'uscita del documento che ha inviato in stampa, chi deve mandare un Fax, chi vuole scannerizzare un documento cartaceo per archiviarlo sul PC.

Nell'attesa, si chiacchera come si fosse davanti alla macchinetta del caffè...

«Ciao ! E' già uscita la stampa del mio Foglio Excel con i dati del Budget ?»

«No, c'ero prima io... Sai, ho lanciato la stampa dell'inventario di Magazzino...»

«Saranno più di 40 pagine ! Mi sa che ti tocca aspettare un tot...»

«Vabbè, allora passo dopo...»

«Però se intanto esce il mio Foglio Excel del Budget me lo prendi ?»

«...sai, non vorrei che andasse perso come l'altra volta...»

«Pensa che poi l'ha trovato il Collega delle Vendite, in mezzo agli Ordini dei Clienti !»

«Scusate, mentre sta stampando posso scannerizzare un documento del Tribunale ?» «Sapete, devo mandare una copia elettronica di questa citazione all'Ufficio Legale...» «...com'è l'indirizzo mail ? ufficio.legale@nostrazienda.com, vero ?»

«Mi hanno detto che ci pensa la stampante a mandarlo via e-mail...»

«Aspetta, arriva Ugo, che sa bene come funzionano queste stampanti !»

«Ciao Ugo ! Ci puoi dire per favore quanti lavori ci sono ancora in coda ?»

«Sai, abbiamo tutti fretta...»

«Nessun problema !»

«Basta schiacciare qui e poi qua, ed ecco fatto: ci sono 6 stampe in memoria...»

«Queste sono di Aldo degli Acquisti, poi ci sono un paio di documenti Word del Marketing, una bozza del nuovo Ordine di Servizio da quelli del Personale, e poi...»

«...ma guarda !»

«Cristina, la Segretaria del Direttore ha mandato in stampa un album di figure da colorare: vedi il titolo del documento ? "Colora-la-Pimpa.docx"...»

«...sarà per sua figlia che va all'Asilo...»

«...meglio che il Direttore non lo sappia, altrimenti potrebbe arrabbiarsi con lei !»

«Guarda ! Ne ha mandato in stampa un altro anche la settimana scorsa...»

«E' meglio che le dica qualcosa, perchè tutte le stampe rimangono registrate in questo elenco e qualcuno poi potrebbe accorgersene...»

Come può essere che quelli delle Vendite si siano ritrovati tra le mani i dati di Budget che l'Ufficio Amministrazione non aveva ancora discusso con la Direzione ?

Come può succedere che la copia scannerizzata di un Atto Giudiziario del Tribunale in cui si formulano accuse di responsabilità penali verso i Vertici dell'Azienda sia stata recapitata per errore alla mail di un Dipendente rancoroso, che non vede l'ora di mettere in piazza i problemi dell'Azienda ?

Come è possibile che «basta schiacciare qui e poi qua» per vedere tutto ciò che è stato inviato in stampa da chiunque ?

Non è che le Stampanti Multifunzione sono un bel grimaldello per i ladri di dati ?

Vediamo di approfondire...

...e attraverso la rete possono anche inviare i documenti scannerizzati ad un indirizzo e-mail a piacere, oppure (se la rete è connessa anche al centralino telefonico) inviarli ad un numero di Fax.

All'interno delle Stampanti Multifunzione è presente un WEB Server che può essere utilizzato dai Client in Rete per la gestione dei lavori e la configurazione dei parametri.

Tutti i documenti inviati in stampa sono memorizzati in un disco rigido all'interno della Stampante Multifunzione.

In questo modo la Stampante Multifunzione ha la possibilità di immagazzinare il lavoro da svolgere, senza intasare la rete mentre sta stampando.

Inoltre è possibile tenere traccia dei consumi (carta, inchiostro) relativi ad ogni lavoro, riferendoli all'utenza di chi ha lanciato ogni stampa. Così l'Amministrazione può ripartire puntualmente i relativi costi tra i diversi Reparti.

Accedendo (anche via rete) al Pannello di Controllo si può sapere tutto quello che la Stampante ha fatto. Si può anche sapere se è già ora di sostituire le cartucce o se si sono verificati guasti, in modo da organizzare per tempo l'intervento di un tecnico.

Occorre però tenere conto che - se non viene cancellata periodicamente - la "memoria" della Stampante può anche essere molto, ma molto lunga...

Dati giusti in mani sbagliate

Anna della Direzione Amministrazione, Finanza e Controllo lancia la stampa della bozza del Budget (un Foglio Excel), da discutere con la Direzione, ma non si reca subito a ritirarla quando esce...

Peccato che così la stampa finisca in mezzo ai fogli del Collega delle Vendite, che si trova in questo modo tra le mani informazioni "riservate", che non doveva conoscere.

Antonio dell'Ufficio Protocollo riceve dal Tribunale un Atto Giudiziario che deve essere scannerizzato per essere recapitato (in maniera confidenziale) all'Ufficio Legale...

Se però Antonio sbaglia a digitare sulla Stampante Multifunzione l'indirizzo e-mail dell'Ufficio Legale, il documento può finire per errore nella casella di posta di un Dipendente rancoroso, che non vede l'ora di mettere in piazza i problemi dell'Azienda.

File protetti che non sono più protetti

I File che contengono importanti informazioni Aziendali sono memorizzati sui File Server e l'accesso a questi File è controllato attraverso apposite Access Control List (ACL) configurate secondo il Principio del Minimo Privilegio.

Tutto questo certosino lavoro di messa a punto di regole di controllo degli accessi ai File può essere vanificato se una copia di tutti i File stampati rimane memorizzata all'interno del disco della Stampante Multifunzione (dove queste regole di controllo accessi purtroppo non esistono).

Mail "anonime"

Tramite la funzionalità "Scan-to-mail" Enrico può scannerizzare un documento e la Stampante provvede ad inviarlo all'indirizzo e-mail che viene inserito.

La mail risulta però inviata dalla casella di posta della Stampante e non da quella di Enrico...

Questo dà la possibilità ad Enrico (e a chiunque altro in Azienda) di inviare mail "anonime" come questa:

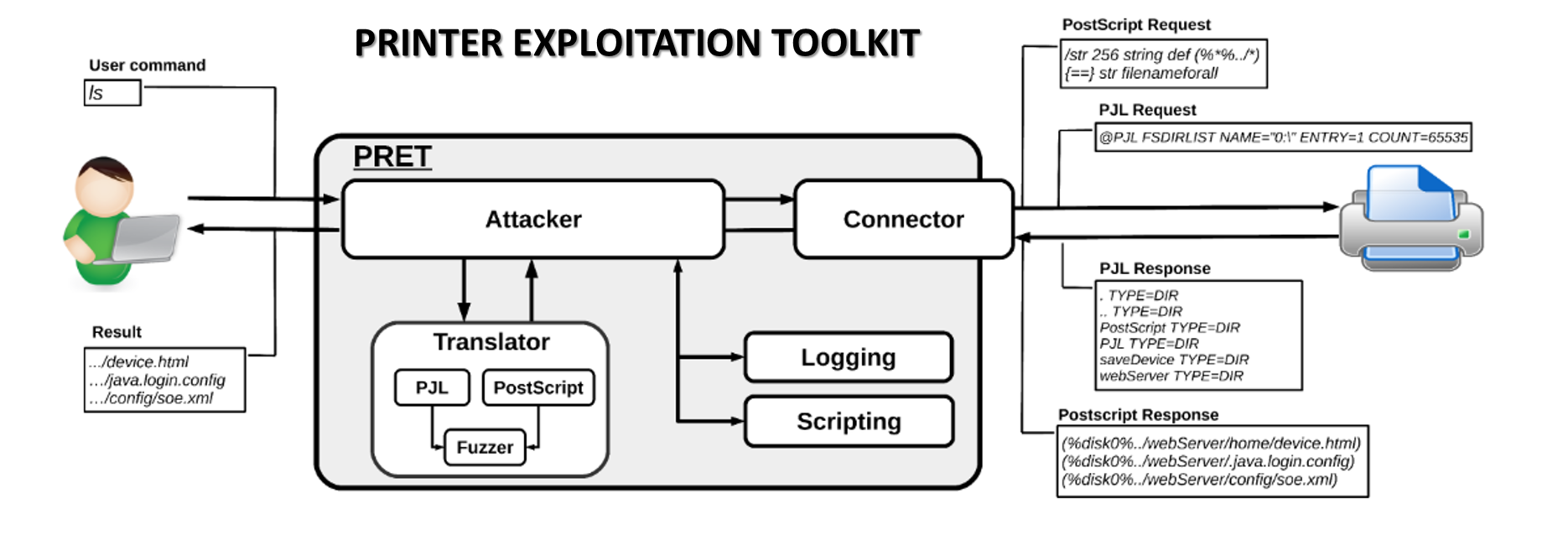

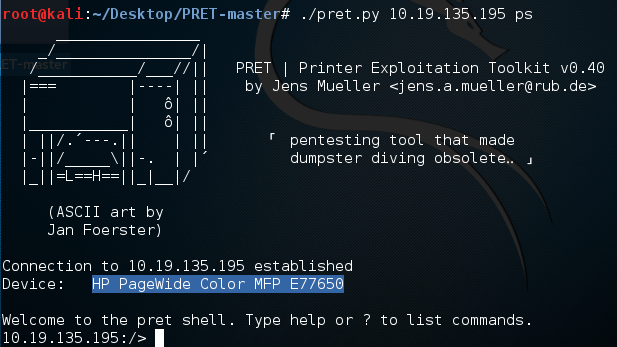

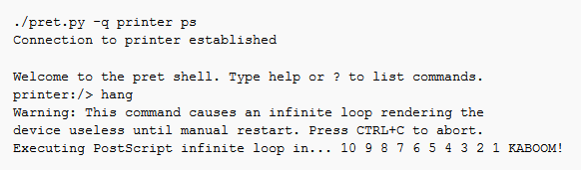

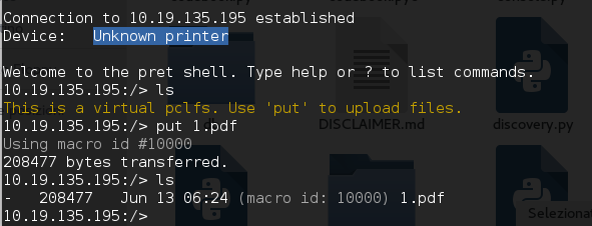

Un attaccante connesso alla Rete Locale dell'Azienda potrebbe utilizzare degli strumenti di HACKING come ad esempio il Printer Exploitation Toolkit per interagire in modo improprio con la Stampante:

effettuando una serie di operazioni malevole sulla Stampante Multifunzione, come queste:

Mandare in TILT la Stampante lanciando un PostScript loop infinito

Dopo aver lanciato il comando "hang" la Stampante non può più essere utilizzata in quanto lo script malevolo impegna tutte le sue risorse nella esecuzione di un ciclo infinito di istruzioni inutili.

E' necessario spegnere e riaccendere la Stampante per poterla nuovamente utilizzare.

Sfruttare il disco interno della Stampante come REPOSITORY di file malevoli

Tramite il comando "put" è possibile per l'attaccante memorizzare un file arbitrario sul disco installato all'interno della Stampante.

Questo file può ad esempio contenere un MALWARE...

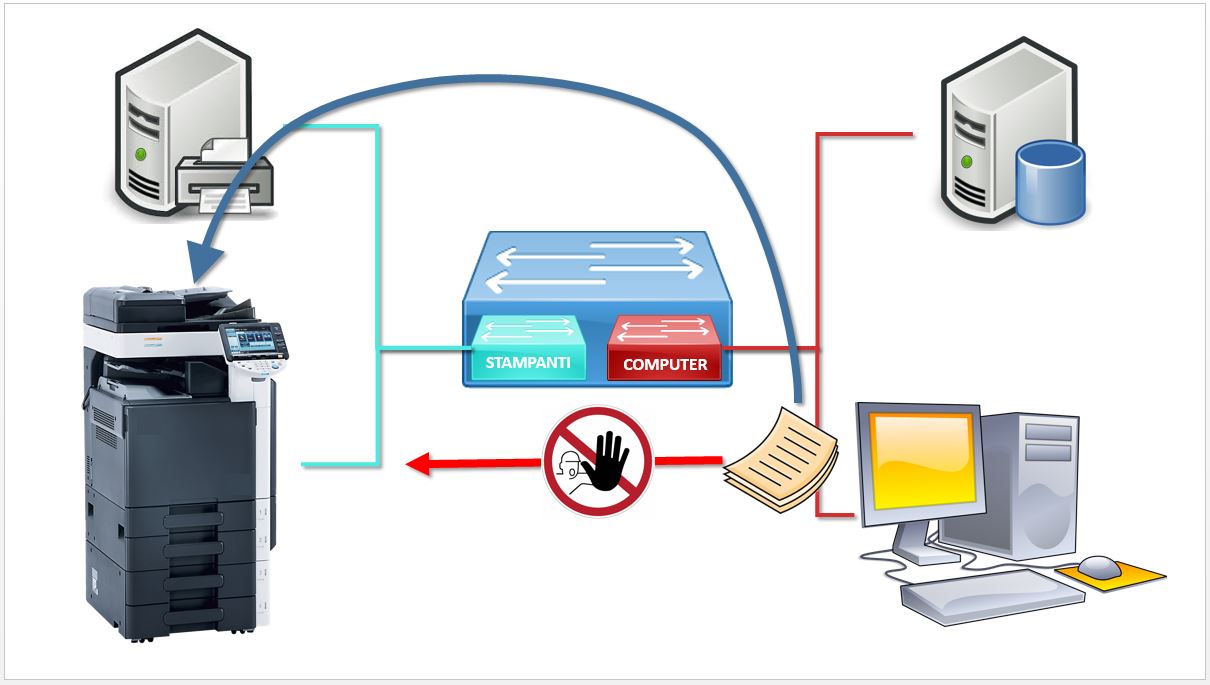

Per evitare tutti questi problemi è necessario adottare alcuni accorgimenti per configurare le Stampanti Multifunzione sulle Rete Aziendale in modo SICURO.

Prevedere una Rete SEGREGATA per le Stampanti

Le Stampanti Multifunzione sono gestite dal Printer Server. I Client che debbono stampare un documento non lo inviano direttamente alla stampante, ma al Printer Server che si incarica poi di pilotare le stampe.

Se si connettono le Stampanti Multifunzione ad una VLAN segregata dal resto della Rete Aziendale non è più possibile per un Client malevolo accedere all'interfaccia di rete della stampante e quindi gli strumenti di HACKING che abbiamo visto prima non funzionano.

Prevedere l'AUTENTICAZIONE degli Utenti sulle Stampanti

Gli Utenti utilizzano il BADGE Aziendale per autenticarsi quando hanno necessità di utilizzare i servizi forniti dalle Stampanti Multifunzione.

In questo modo:

"Hardenizzare" la configurazione delle Stampanti

Le Stampanti Multifunzione sono a tutti gli effetti dei Computer, per questo il Dipartimento IT deve provvedere non solo alla loro installazione ma anche alla loro configurazione SICURA.

Gli aspetti di cui tenere conto sono:

Ah, e ricordatevi che è meglio evitare di caricare la CARTA INFESTATA sulle Stampanti Multifunzione eh ?

Cordialmente vostro,

Autostoppista Cyber Galattico.